网络平台搭建与维护

基础知识:

MAC

物理地址主要用于交换机识别进行二层通信,每一个网卡的mac地址都是独一无二的

IP/IPV6

这就不需要我多说了吧~

至于IPV6的话我来说说

他是由128位二进制,由16进制来表示以:分割,每组四位,一共8组

包括网络前缀和接口标识两部分

比如 2345:1111:2222:3333:4444:5555:6666:AAAA

2000:1:2:3:4:5:6:A

FE80::1

ipv6地址压缩格式:

每组开头的0可以省略

连续为0可以使用::代替,但是只能使用一次

比如2001:0DB8:0000:0000:0000:0000:0346:8D58

压缩成:2001:DB8:0:0:0:0:346:8D58

2001:DB8::346:8D58

地址类型:

Unicast:单播,一对多 one to one

Multicast:组播,一对多,同时实现广播的功能:FF02::1:FF00:0000/104(特殊地址)代替广播功能(ARP)one to many

Anycast:任意播,一到最近,多个设备可以使用相同的地址,提供相同的服务,常用于提供冗余和负载分担。one to nearest

Unicast:

又分为Global Unicast :全球地址

Link-Local:链路本地地址,可以观察本地网口,一般都会有一个本地链路地址,都以FE80::/10开头

Loopback:回环地址,::1/128

Unspecified:未指定地址::/128

Unique Local :私网地址FC00::/7

Embedded IPV4: 嵌入IPV4地址::/80

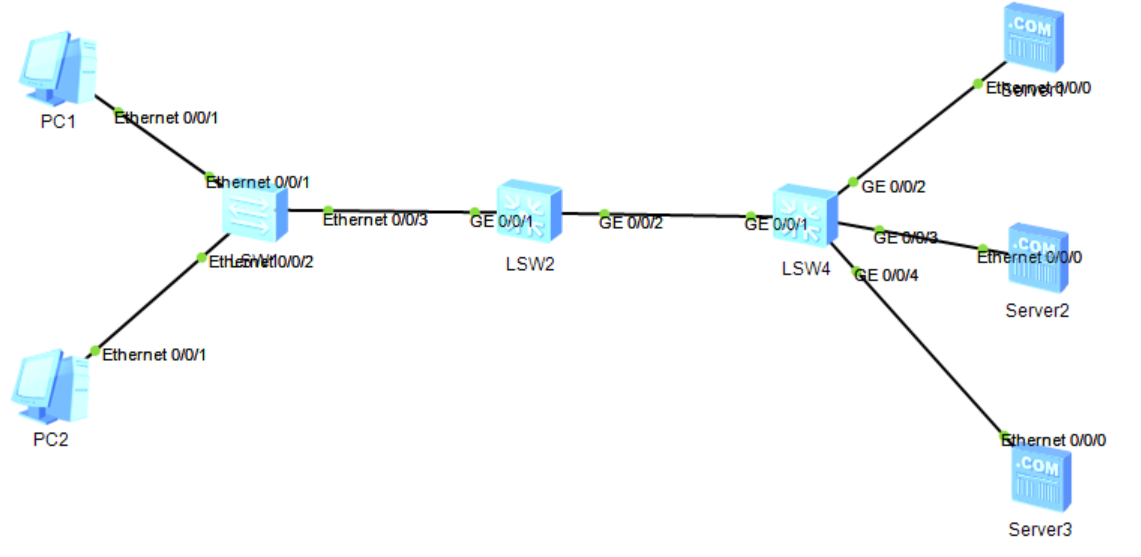

VLAN

虚拟局域网

由于交换机的工作原理,每次发送数据包都是在整个广播域都会发送,这样一个广播域的主机越多,通信效率就会越低。

所有我们需要一种技术来隔离他,也就是802.1q标准,让交换机知道如何为我们的数据打标记

简单理解就是给交换机中的vlan添加上一些标记,由于交换机默认接口都是在vlan1中,所以导致发送数据包时给整个vlan1广播

所以我们需要给各个接口打上不同的vlan标记

举例:

//cisco vlan 10 //创建一个vlan int range f0/1-10 //进入f0/1-10端口 sw acc vlan 10 //将这些端口都划分到vlan 10里,也就是给他们打上vlan10标记

总结就是vlan虚拟局域网技术是用来隔离广播域的,不同vlan之间不能通信。

ACCESS/Trunk(Hydra)链路类型

access:

一般只允许一个vlan的报文,也就是说只能属于一个vlan

access再收到报文后打上vlan标签,转发时再剥离vlan标签

一般对标的是下一端为计算机。

Trunk:

trunk端口允许多个vlan通过,可以接收多个和发送多个vlan的报文,一般用于交换机之间的连接端口

收:收到一个报文判断是否有vlan信息,如果没有就打上端口的PVID,并进行交换转发若果有判断该trunk端口是否允许该vlan数据进图

如果可以则转发,没有则丢弃

如果端口缺省vlan等于发送的报文所含的vlan,那么就会将vlan标记从发送的报文中去掉,如果不相等,则报文带着vlan法宗出去

如果不想等,则报文带着vlan发送出去,实现vlan的透传

Hybird:

允许多个端口允许多个vlan通过,可以接收和发送多个vlan的报文,可以用于交换机之间的联机

也可以用于连接多用户的计算机。

和trunk端口接收数据时,处理方法是一样的,如果报文在untagged或tagged列表,则表示可以通过,否则不允许通过

发:首先判断该vlan在本端口的属性哪些vlan是untagged哪些vlan是tagged如果是untagged则剥离vlan信息

再发送,如果是tagged则直接发送。

NAT转换

网络地址转换:将内网ip地址转化为外网ip地址,从而和因特网连接

S——Source 源地址

D——Destination 目的地址

又分为

一一映射和一对多映射

太深的就不讲了,主要是记住他的用法,太深的就不是我们该学的了。

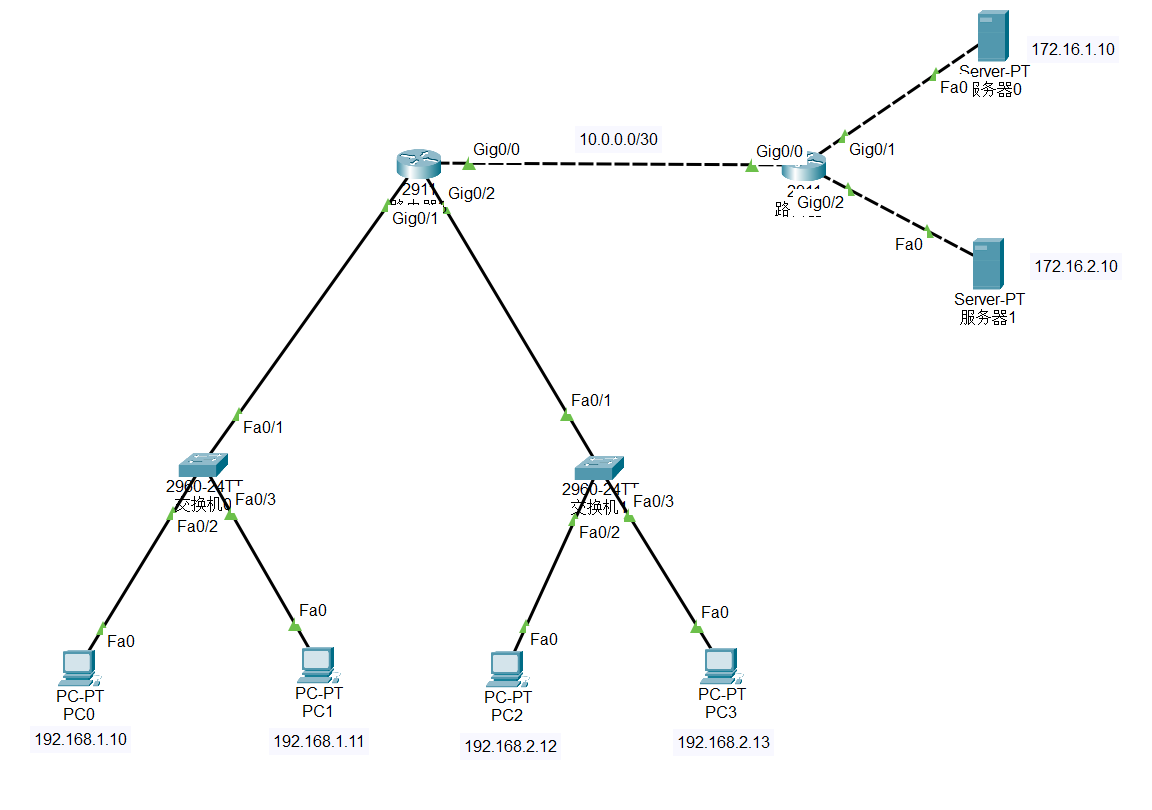

小实验:简单的NAT配置(cisco)

安全设备:

Trust/Untrust(DMZ)

Trust:信任区域

代表内部受控网络,比如内网

Untrust:非信任区域

用于连接外部不可信网络(如互联网),默认视为高风险来源

禁止主动访问Teusst区域,但可访问DMZ区域

DMZ:隔离区,非军事化区

外置对外提供的服务器,与另两个区域隔离

即使DMZ区域被入侵,内部核心网络仍然受保护

地址簿匹配IP

安全防护策略

无线配置:

信道,信率

Escape模式

安全配置

认证配置

路由协议:

静态路由

静态路由是一种需要网络管理员手动配置的路由方式,用于指定数据包从源到目的地的固定传输路径

具体可以看这个:静态路由的简单配置

默认路由

也可以叫做缺省路由

作用其实和默认路由差不多,只不过一般用于内网访问外网,由于外网有很多的网段,总不可能每一个都配置一个静态路由

所以默认路由由此而来,配置一条路由,来匹配所有的未知网段

一般他是配置在外网和内网之间的路由器中。

一般配置他的网络号都是0.0.0.0 掩码也是0.0.0.0 通常写为0.0.0.0/0

他认为所有的IP地址都位于同一个网络中,所以默认路由能够匹配所有的IP地址

请看小实验:默认路由的简单配置

RIP(RIpng)

rip:动态路由协议

他是基于距离的矢量算法,使用跳数(最大15,也就是最大距离是15个路由器)来衡量到达目标地址的路由距离

为什么要用rip呢,因为如果网络拓扑和链路状态发生变化,静态路由需要手动的进行大范围修改,也是非常的吃操作哈

所以我们可以使用动态路由,自适应网络的变化,无需人工更改配置。

RIP一般用于小中型网络,大于15跳的距离会被标记成无限大或不可达。

具体是怎么工作的呢?

路由器向邻居节点宣告自己的路由

网络中的路由器从自己的邻居路由得到路由信息,并将这些路由信息联通自己的本地路由信息发送给其他邻居

这样一级级传递下去以达到全网同步

每个路由器都不了解整个网络拓扑,他们只知道与自己直连的网络情况,并根据从邻居得到的路由信息更新自己的路由。

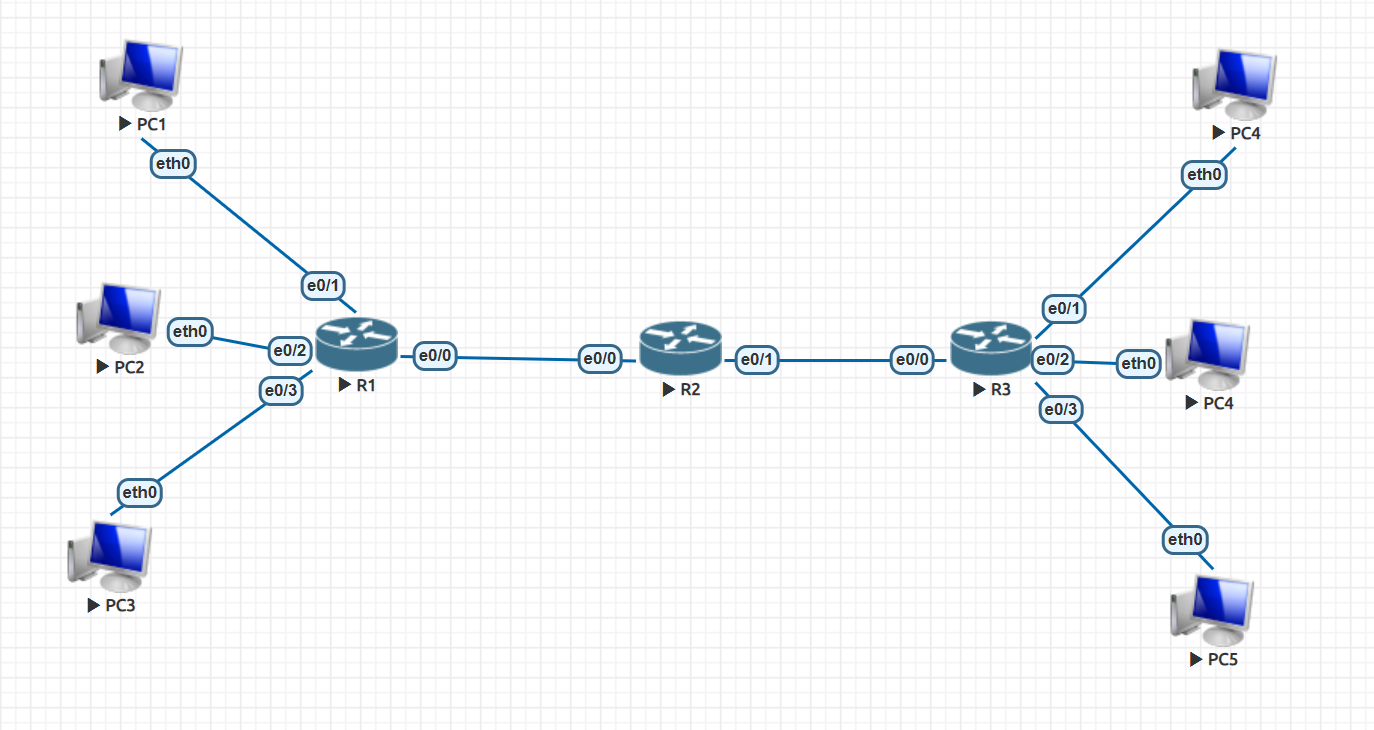

请看vcr:RIP的简单配置

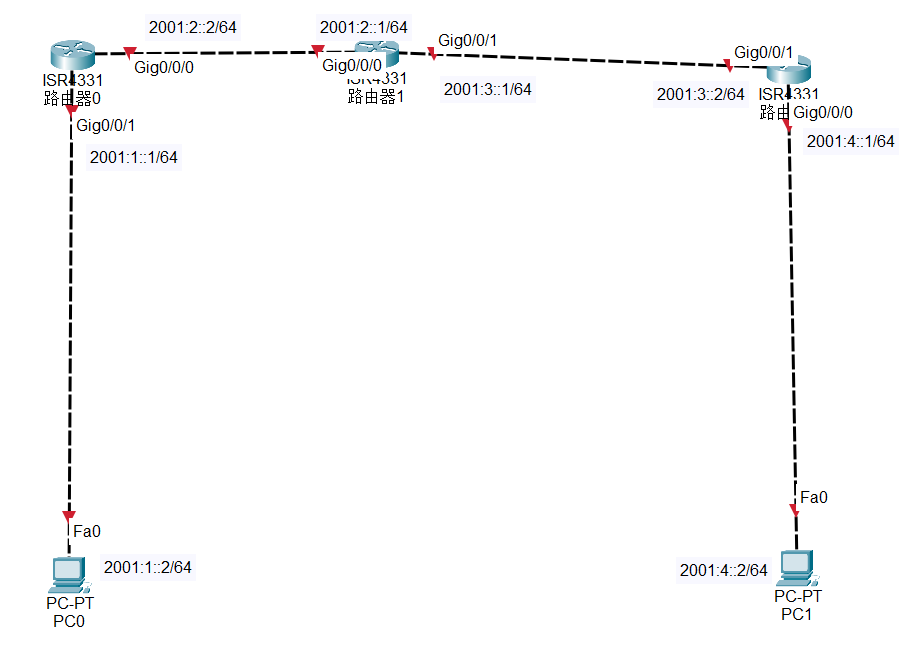

至于Rlpng他是关于IPV6的配置,配置方法没什么区别,只是配置的时候需要先启动一下IPV6端口

相信你们可以做到,我这里就不说力~嘻嘻

OSPF(OSPFv3)

开放式最短路径优先协议

他的作用其实和RIP差不多,但是他可以做到路由器根据网络拓扑的变化和流量情况自动调整路由表

选择最优的路径来转发数据包

他根据Metric链路带宽作为度量值来衡量到达目的网络的距离,他的计算公式为参考宽带100M/接口宽带

小于1按1计算

请看小实验:简单的OSPF动态路由配置

BGP

主播主播,为什么有OSPF了还要学习BGP协议呢?

此时我们引入一个概念

动态路由协议可以按照工作范围分为IGP和EGP

IGP是内部网关协议,工作在同一个内部AS中,主要用来发现和计算路由,为AS内提供路由信息的交换

主要就是体现在OSPF,RIP等动态协议上面

EGP是外部网关协议,工作在AS和AS之间,在AS间提供无环路的路由信息交换

BGP就是他的一种。

OSPF主要用于内部企业,到外网就非常麻烦,每谈一个客户网络工程师就要在边缘路由器上库库一顿配置默认路由或者OSPF

非常滴不人性化,这时候我们的BGP协议就来发挥作用了

他是一种增强型的路径矢量路由协议,拥有丰富的策略控制技术的外部网关协议

多用于AS和AS之间

小实验: BGP边界网关小实验(cisco)

AP上线:

二层/三层 上线

密码上线

序列号上线

MAC地址上线

VPN协议:

VRF VPN

虚拟路由转发

通过创建多张路由表实现数据或业务的隔离

当然也有别的方法隔离,但是这样的话成本太大且难以管理,所以就有了这个技术

VPF又称为VPN实例,是一种虚拟化技术

每个VPN实例拥有独立的接口、路由表、路由协议进程等等

SSL VPN

L2TP VPN

IPsec VPN

策略路由:

Accesss list

在网络配置完之后,我们的网络默认都是允许通信的,前面我们学习的路由协议配置完以后,我们的设备都可以互相访问

但是有些时候甲方又要说了,补药补药,这样也太不安全了,我不想让隔壁的访问我的服务器,这时候该怎么办呢

我们前面也学习了一些路由隔离的技术,不过都是基于某种设备,不太方便, 现在我们就来学习网络隔离中的另一个技术

访问控制列表,也被称为ACL。

他通过去匹配源IP,目的IP和协议类型,端口去进行匹配,ACL技术就可以达到过滤一下流量,过滤某些网络不让他访问你不想让他访问的网络

我们先了解一下ACL的组成,一个设备中可以存在多个ACL配置

ACL number 2000 所以我们首先要给他命名,也就是访问控制列表编号

然后在每个ACL中又有不同的规则

rule 5 permit source 1.1.1.0 0.0.0.255

rule在同一个ACL中可以存在多条

5:每个也可以用不同编号去命名,编号也是用来排序的

permit:然后规则中一个是permit(转发)和deny(丢弃)两种来执行不同动作

source:匹配源ip

当然他还分为基础和扩展ACL支持不同的匹配规则,这里就不多赘述,直接看实验

小实验:配置标准ACL(cisco)

Prefix list

前缀列表,他跟ACL功能其实差不多

地址前缀列表式一种包含一组路由信息过滤规则的过滤器,用户可以在规定中定义前缀和掩码范围

用于匹配路由,ACL诞生最初只是为了做数据包的过滤

而prefix-list是为了精确的匹配路由,他可以精确的匹配前缀好喝前缀长度,解决ACL不能区分相同前缀,不同掩码的问题

ACL和地址前缀列表都可以对路由进行筛选,ACL匹配路由只能使用通配符工具匹配路由网络的网络号

但无法匹配掩码,也是就前缀长度

而地址前缀列表比ACL更灵活和精确,可以匹配路由的网络号及掩码,还可以匹配路由长度范围

增强了路由匹配的精确度

配置方法的话其实也差不多

我们先看看他的构成

ip prefix-list abc permit 10.0.0.0/24 //仅匹配10.0.0.0/24,不匹配其他网络

可以看到其实和ACL配置方法差不多的,前面命名然后中间方法permit/deny最后接上地址

ip prefix-list abc permit 10.0.0.0/24 ge 25 //匹配10.0.0.0/24区间内的掩码大于等于25位的网络,比如/26/28等等 ip prefix-list abc permit 10.0.0.0/24 ge 25 le 30 //和上面一样但是后面有个le,意思是小于30 ip prefix-list abc permit 0.0.0.0/0 ge 16 le 24 匹配掩码大于等于16但小于等于24位的任意网络 ip prefix-list abc permit 0.0.0.0/0 //仅匹配缺省路由 ip prefix-list abc permit 0.0.0.0/0 le 32 //匹配所有网络

我们通过一个小实验就可以看出他们的差别

小实验:

Route map

Poicy map

远程管理协议

Telnet

SSH

SNMP

是广泛用于TCP/IP网络管理标准协议。

其他协议

ARP

地址解析协议

用于实现ip地址到mac地址的映射

就是询问目标ip对应的mac地址

他的工作原理就是他在电脑中有一个

ARP高速缓存区域

存有对应的ip地址和mac地址

如果想要通信,首先在缓存区域查看是否有对应的目的主机ip

如果有,将硬件地址写入MAC帧

如果没有

则通过ARP协议查找

首先以广播的形式发送一个请求包,然后对应电脑就查找自己的地址,如果有匹配的主机则用单播的形式发送回一个答应包

然后就会在缓存区域存有对应的地址。

这个协议很简单,简单理解即可。

DHCP(DHCPv6)

Qos流控

服务质量,在有限的带宽资源下,Qos为各种业务分配带宽,为业务提供端到端的服务质量保证

比如说你家里的千兆wifi,你肯定是想爽玩游戏爽看剧,但是过年了亲戚来你家来蹭网,这时候没有控制的情况下

带宽都会被分走,最后网卡红温拍桌子(钢管落地音),当然这是举个例子,Qos差不多就是实现这种效果

分配带宽来保证重要的业务提供优先服务。

在公司中,肯定要优先保证领导的网络,这该怎么做呢

我们可以基于简单的流分类,来进行流量监管

对报文进行区分,然后做不通处理,对不同用户进行不同服务

但是你分配完以后,亲戚刷视频觉得,我造密码,怎么这么卡,然后过来喊你,然后你又红温了

这时候我们可以再配置一个叫拥塞管理和拥塞避免的东西

首先对报文进行优先级映射,然后设备对不同优先级的报文进行队列,通过队列调度算法,实现拥塞管理

具体的标准这里就不一一细说,可以问度娘。嘻嘻

冗余协议:

SMTP 生成树

以太网交换机使用生成树协议STP,可以在提高网络可靠性的同时避免环路带来的问题

生成树算法STA是生成树协议的核心,它实现的目标是在包含有物理环路的网络中,构建出一个能够联通全网络各节点的树形无环逻辑拓扑

生成树算法有三个步骤

“选举”根交换机

选择网桥ID(BID)最小者当选

网桥ID由两个部分组成

范围:0-61440

步长:4096

默认值:32768

交换机的基本MAC地址

网桥ID的比较方法

优先级取值越小,网桥ID就越小

若优先级相同,则比较MAC地址,从MAC地址的左侧开始依次比较,数值小的,则网桥ID就小

“选举”根端口

根端口是针对于非根交换机而言的

每一个非根交换机上选出一个根端口RP(root port),并且有且只有一个

根端口用于接收根交换机发来的BPDU,在生成树生成后也可以用来转发普通流量

根端口的选举条件

BPDU接受端口到根交换机的路径成本最小

对端的网桥ID最小

对端端口ID最小

端口优先级

范围:0-240

步长:16

默认值:128

端口号

“选举指定端口并阻塞备用端口”

在每一个网段选出一个指定端口DP,并且只能是一个

指定端口的选举条件

根交换机的所有端口都是指定端口

根端口的对端端口一定是指定端口

BPDU转发端口到根交换机的路径成本最小

本端的网桥ID最小

这里的选举的意思通过网络中的各交换机互相发送生成树协议专用的数据帧BPDU来实现的

端口聚合

请看vcr:交换机的端口聚合配置(思科模拟)

VRRP