配置标准ACL(cisco)

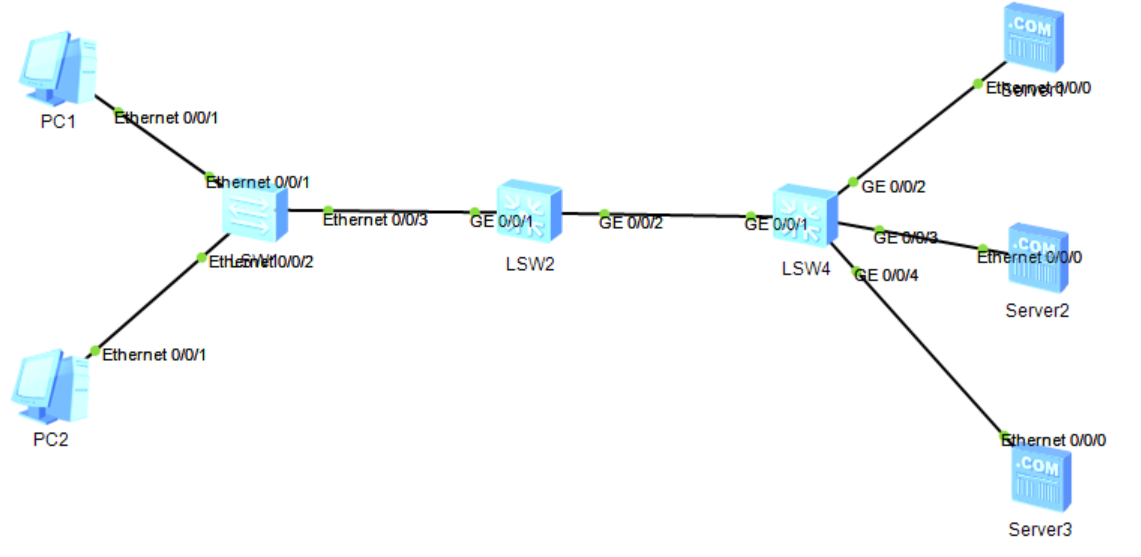

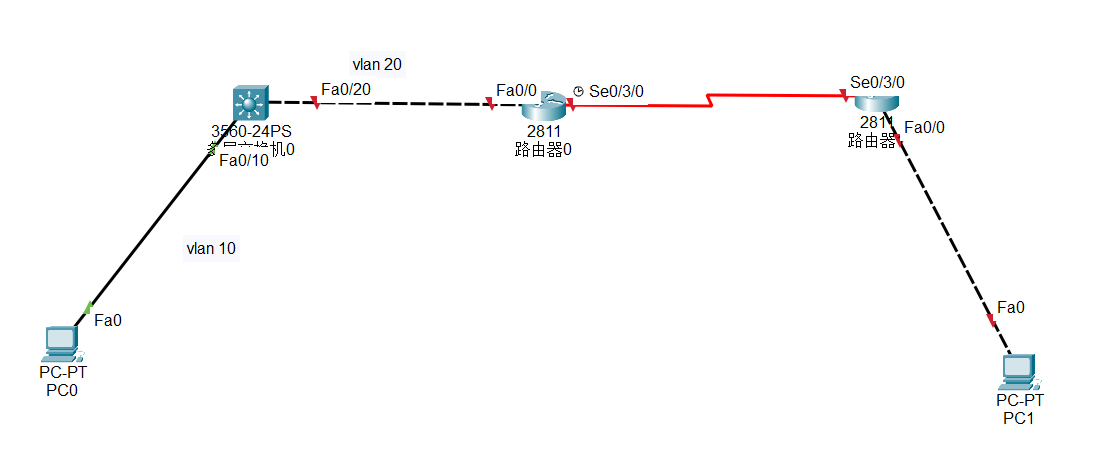

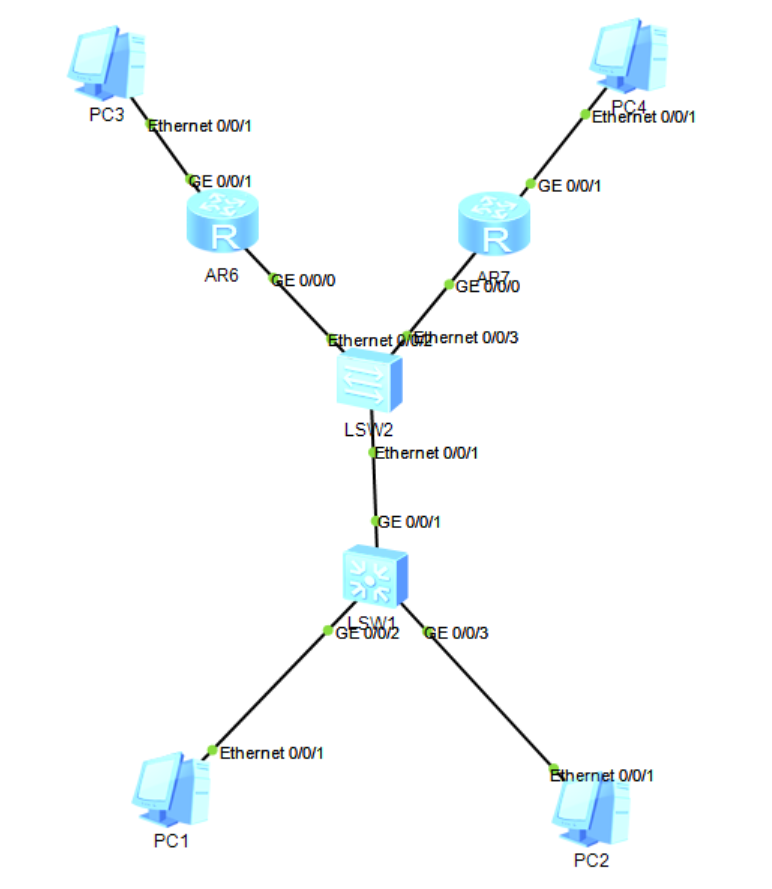

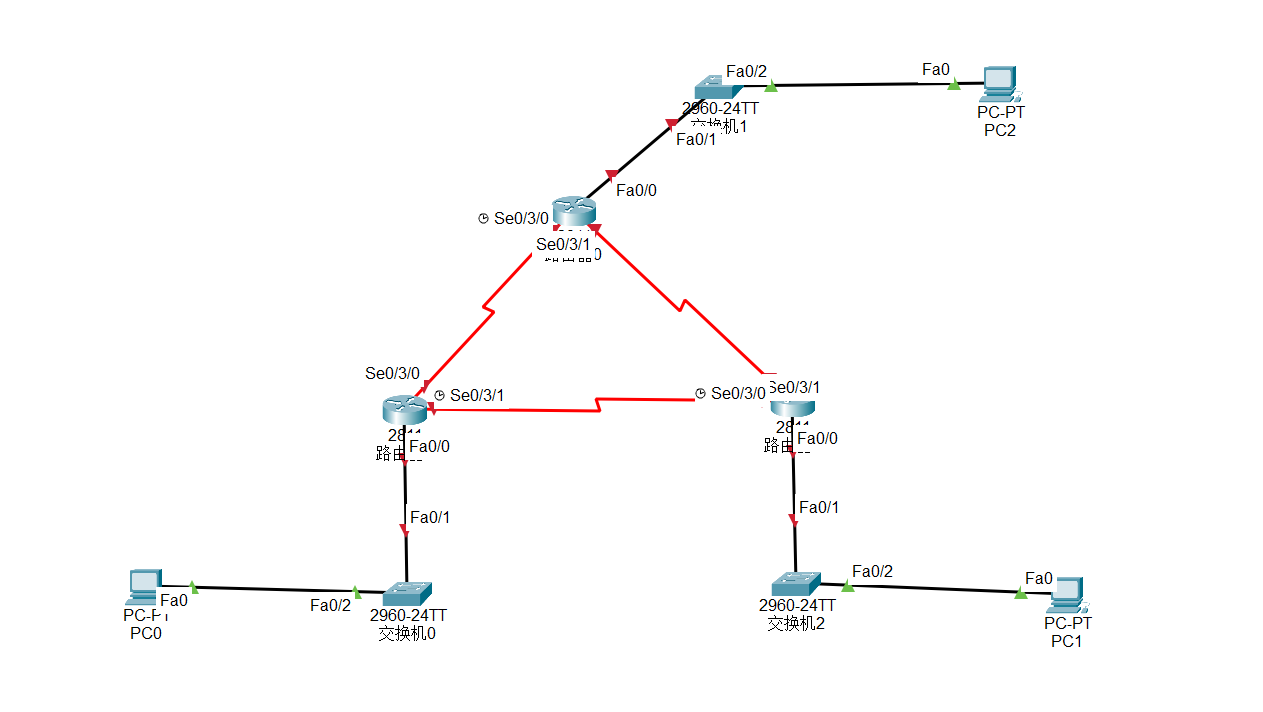

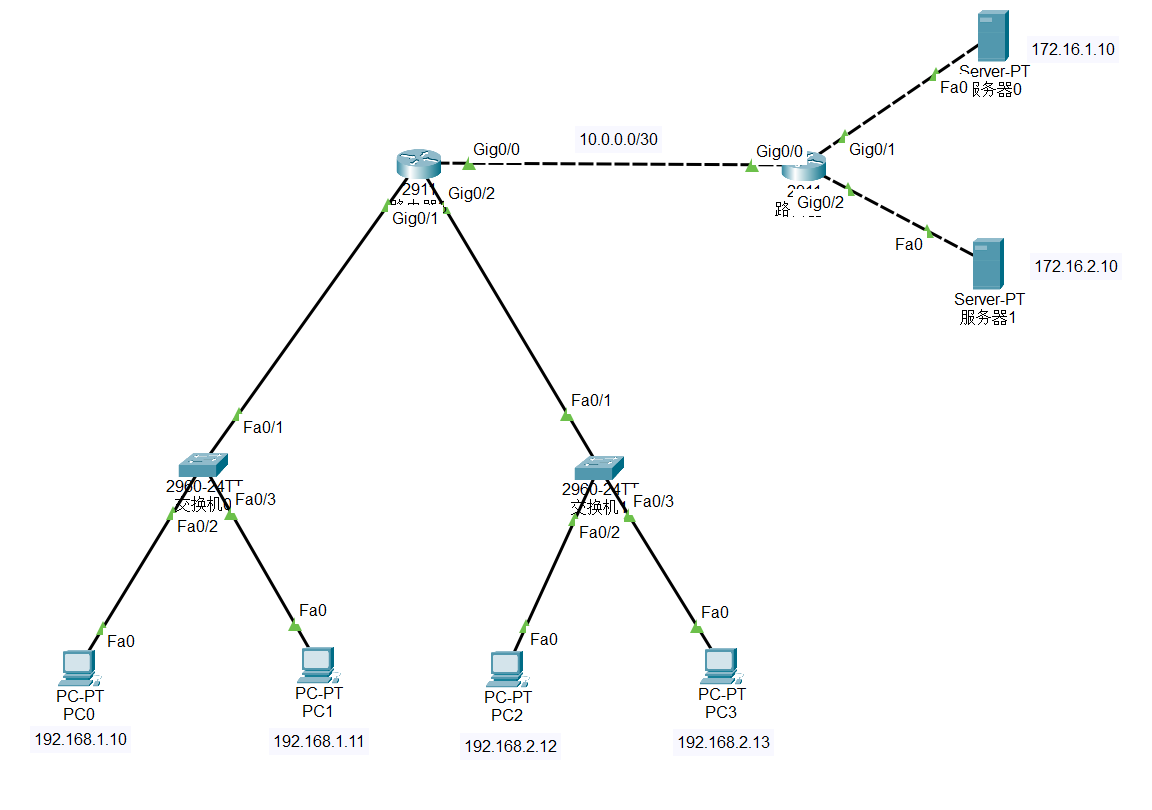

拓扑如上

基础的路由器配置就不过多赘述

我们配置一下左边路由器的静态路由

en conf t ip route 172.16.1.0 255.255.255.0 10.0.0.2 ip route 172.16.2.0 255.255.255.0 10.0.0.2

右边也配置一下

en conf t ip route 192.168.1.0 255.255.0.0. 10.0.0.1 ip route 192.168.2.0 255.255.0.0. 10.0.0.1

配置完之后ping一下是肯定都可以互通的

我们现在来配置ACL,配置之前我们先要确定需求

使用标准ACL,只能PC3远程登录路由器

使用扩展ACL,使得PC0只能访问sever0的www端口,其他端口不能访问

使用扩展ACL,使得PC1不能访问server1的www端口,其他端口正常

使用扩展ACL,使得PC2只能PING通sever0和server1,其他不能访问

首先我们配置第一个需求:

左边路由器

en conf t hostname R1 //重命名一下来区别两个路由器 line vty 0 4 //配置虚拟终端,同时只允许4个链接 password cisco //配置链接密码 login exit enable password cisco //设置进入全局配置的密码为cisco wr me //保存命令

另一个路由器同理

en conf t hostname R2

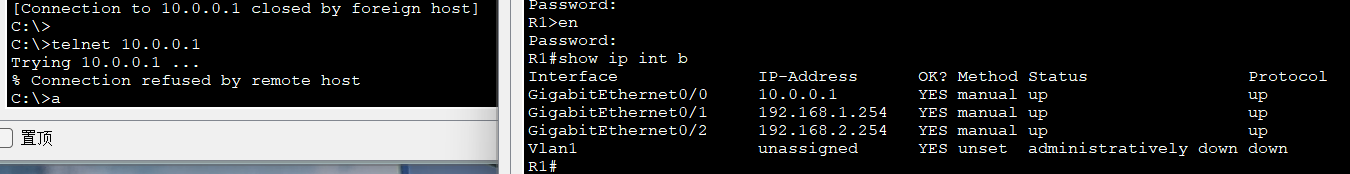

我们现在来查看一下pc远程登录路由器

以pc0为例

telnet 10.0.0.2 //远程连接

可以看到已经远程连接到了R2,另一个路由器也是同样的道理

现在我们对需求设置

当然我们有两种设置方法

一个是拒绝其他pc的地址

还有一个是只允许pc3的地址

这里就都写一下

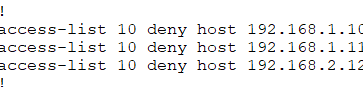

先对左边设置

en conf t access-list 10 deny 192.168.1.10 0.0.0.0 //deny丢弃这个主机 或者 access-list 10 deny host 192.168.1.10 //同样的效果,选择一个即可 access-list 10 deny host 192.168.1.11 access-list 10 deny host 192.168.2.12 show run

可以看到已经生效了

当然还有一个允许

access-list 10 permit host 192.168.2.13

但是这样局限太小了,如果有人又加进来,难道又要再配一次吗,所以我们可以选择直接把整个网段ban掉

access-list 10 deny host 192.168.1.0 access-list 10 deny host 192.168.2.0 //要注意,明确规定的一定要先写,广泛规定的要后写,这是这个的排序问题 line vty 0 4 access-class 10 in //把规则给到这个登录

我们再来检查一下

可以看到一开始能连接的现在不能了,只有PC3能连接

另一个路由器也同理,我们用广泛的配置方法来配置一下

en conf t access-list 10 permit host 192.168.2.13 access-list 10 deny host 192.168.1.0 access-list 10 deny host 192.168.2.0 access-list 10 deny host 172.16.1.0 access-list 10 deny host 172.16.2.0 line vty 0 4 access-class 10 in end

这样全部配置完以后,只有PC3能访问所有路由器,其他都被禁止了。

我们现在来看其他需求

//使用扩展ACL,使得PC0只能访问sever0的www端口,其他端口不能访问

//使用扩展ACL,使得PC1不能访问server1的www端口,其他端口正常

//使用扩展ACL,使得PC2只能PING通sever0和server1,其他不能访问

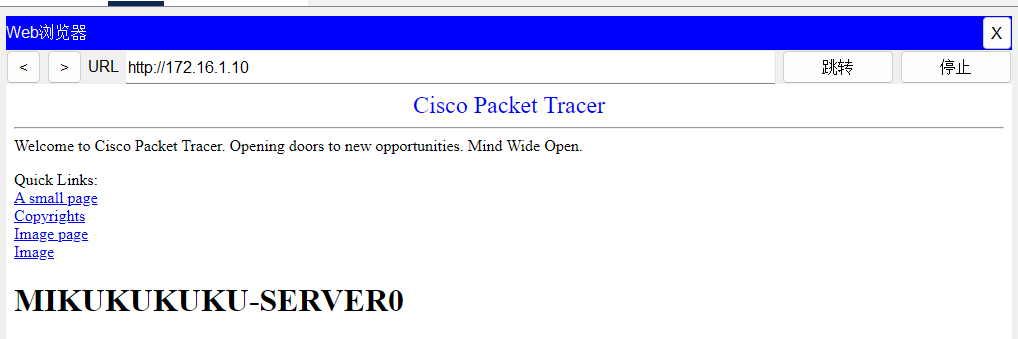

首先我们先去访问一下看看

可以看到也是能正常访问,

现在就让他只能访问这个,其他的都禁止。

我们现在就来配置一下,最好在离终端最近的设备上配置ACL,所以我们就在左边路由器上配置

en conf t access-list 110 permit tcp host 192.168.1.10 host 172.16.1.10 eq www //让pc0的tcp流量通过,eq指定服务,然后指定到www access-list 110 deny ip host 192.168.1.10 host 172.16.1.10 //ban掉他的所有流量 int g0/1 ip access-group 110 in

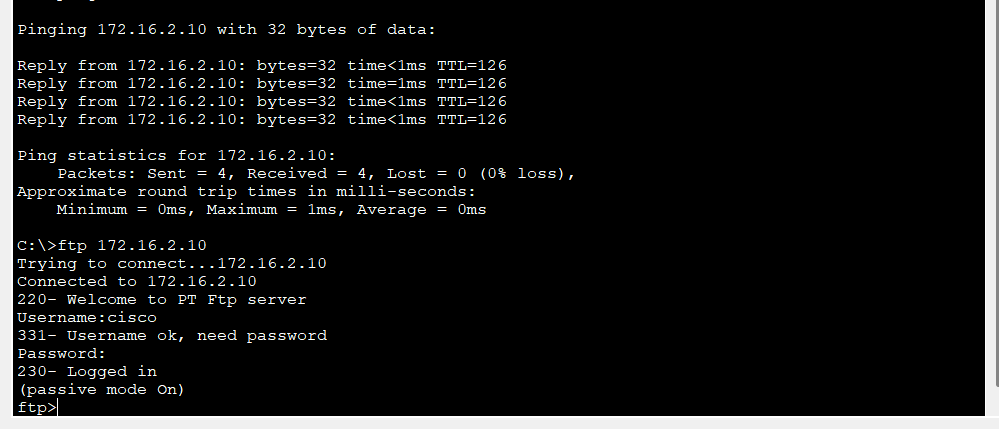

可以看到除了www能访问其他的都被ban了

现在看pc1的限制

access-list 110 deny tcp host 192.168.1.11 host 172.16.2.10 eq www access-list 110 permit ip host 192.168.1.11 host 172.16.2.10

可以看到其他的正常访问,只有www被ban了,但是反过来看pc0,他是本来可以访问的,但是试试后发现也不行了,因为他有一个隐藏的deny any any 在最后藏着,我们再继续完善一下,给他通过

access-list 110 permit ip any any

最后来看PC2

ip access-list extended 112 //这是另一种配法,记住就行了,不用深究 10 permit icmp host 192.168.2.12 host 172.16.1.10 //允许ping服务 11 permit icmp host 192.168.2.12 host 172.16.2.10 12 deny ip host 192.168.2.12 any //然后ban掉其他的服务 13 permit ip any any //让别的机器通过 int g0/2 ip access-group 112 in

最后就可以看到只能ping 不能干别的了,而别的机器是正常的