信息安全管理与评估赛题一(模块一)(10)

笔记文件下载链接:

使用poweshell:

powershell.exe -Command "Invoke-WebRequest -Uri http://121.43.143.58:80/renwubiji.zip -OutFile renwubiji.zip"

使用CMD:

certutil.exe -urlcache -split -f http://121.43.143.58:80/renwubiji.zip renwubiji.zip

第一阶段任务

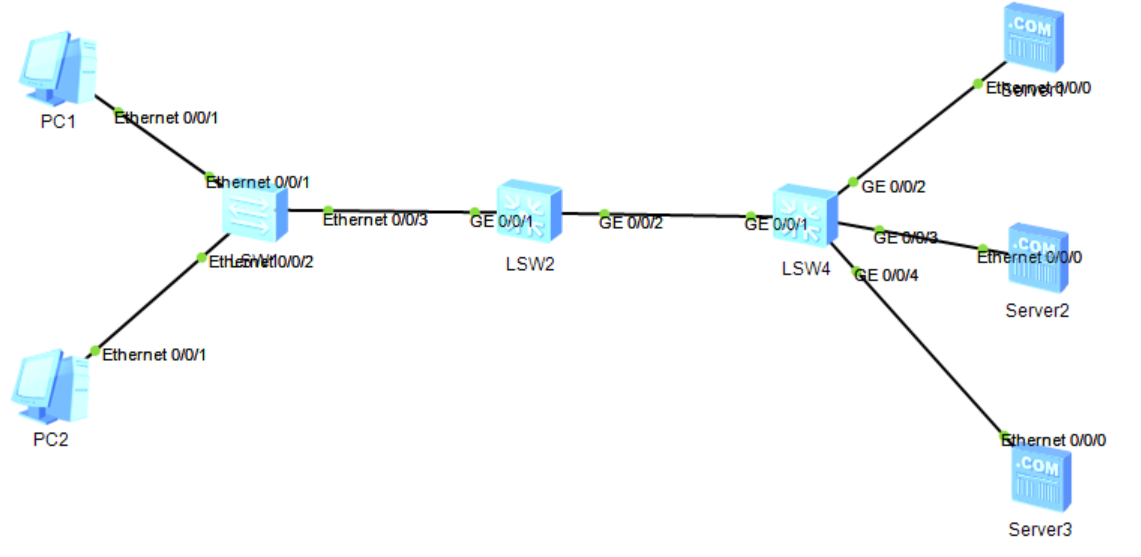

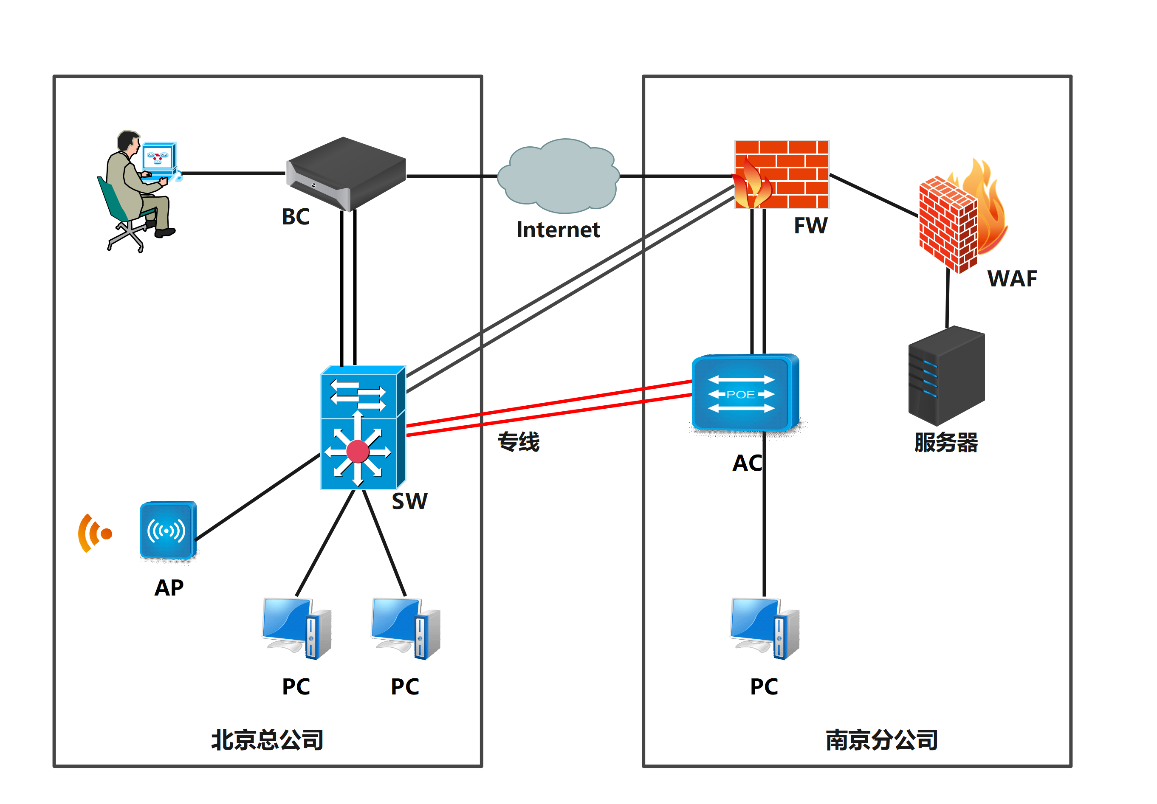

1.了解设备

WAF web应用防火墙 ——网页管理方式

BC 日志服务器

SW 三层虚拟化交换机

AC 无线控制器

FW 防火墙

AP 无线

2.搭建环境

1.WAF恢复出厂设置

1.将管理PC的IP地址设置为192.168.254.0/24同网段的IP地址,并且用网线将PC于DCWAF的e0/2接口进行连接

2.在管理PC的web浏览器中访问地址https://192.168.254.1进入web页面

3.默认用户名:admin 密码:yunke1234!

4.进入后点击系统配置——回滚恢复;恢复到出厂设置。

2.FW恢复出厂设置

1.先使用console线连接同时使用网线连接至e0/0接口,并将IP地址设置为192.168.1.0/24同网段地址

2.使用CRT快速连接(账号:admin 密码:admin)

unset all conf t hostname FW int e0/0 man http exit

3.在浏览器中访问https://192.168.1.1进入web页面

3.交换机恢复出厂设置

enable set default set default vsf write reload

4.AC恢复出厂设置

enable set default write reload

5.BC恢复出厂设置

1.首先我们用CRT连接(账户:root 密码:root*PWD)

2.选择倒数第二个Reset Web UI password & Management Pplicy 重置密码

3.在网卡中添加192.168.0.1/24同网段地址

4.浏览器访问https://192.168.0.1:9090 以上重置密码后(用户名:admin 密码:admin*PWD)

5.系统配置——备份与恢复——恢复出厂设置

3.任务一网络接口配置

这里图片就不放了,太多了笔记里有

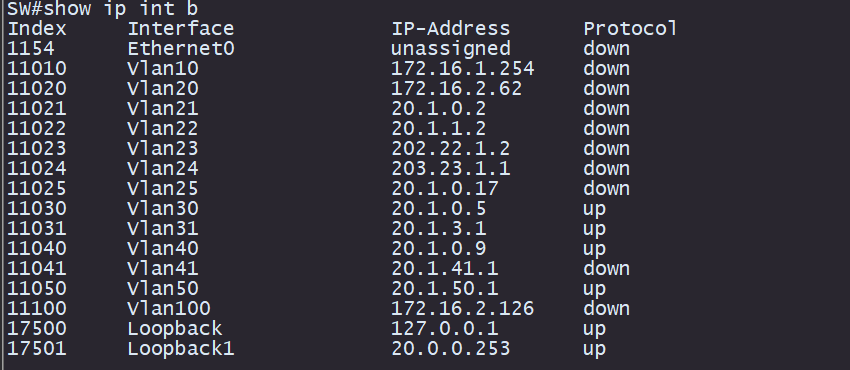

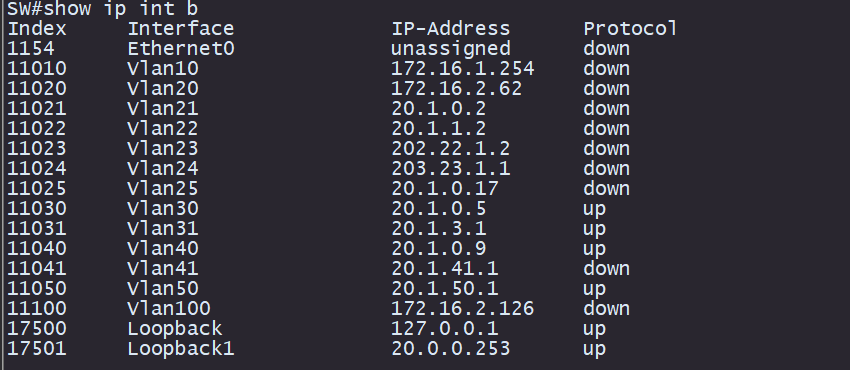

en conf t hostname SW vlan 21 name TO-DCFW1 int vlan 21 ip add 20.1.0.2 255.255.255.252 vlan 22 name TO-DCFW2 int vlan 22 ip add 20.1.1.2 255.255.255.252 vlan 23 name TO-internet int vlan 23 ip add 202.22.1.2 255.255.255.248 vlan 24 name TO-BC int vlan 24 ip add 203.23.1.1 255.255.255.248 vlan 25 name TO-BC-N int vlan 25 ip add 20.1.0.17 255.255.255.252 vlan 10 name WIFI-vlan10 int vlan 10 ip add 172.16.1.254 255.255.254.0 vlan 20 name WIFI-vlan20 int vlan 20 ip add 172.16.2.62 255.255.255.192 int vlan 30 name TO-CW int vlan 30 ip add 20.1.0.5 255.255.255.252 vlan 31 name CW int vlan 31 ip add 20.1.3.1 255.255.255.128 vlan 40 namne TO-IPV6 int vlan 40 ip add 20.1.0.9 255.255.255.252 vlan 41 name BG int vlan 41 ip add 20.1.41.1 255.255.255.0 vlan 50 name Sales int vlan 50 ip add 20.1.52.1 255.255.255.0 ipv6 add 2001:da8:50::1/64 vlan 100 name AP-Manage int vlan 100 ip add 172.1.2.126 255.255.255.192 int loopback1 ip add 20.0.0.253 255.255.255.252 port-group 1 int e1/0/1-2 port-group 1 mode on exit int port-group channel 1 sw mode trunk exit vlan 24 sw int e1/0/23-24 exit vlan 25 sw int e1/0/18-19 exit prot-group 2 itn e1/0/18-19 port-group 2 mode on exit vlan 30 sw int e1/0/4 exit vlan 31 sw int e1/0/10-12 itn e1/0/10 loopback exit vlan 40 sw int e1/0/5 exit vlan 41 sw int e1/0/6-9 exit vlan 50 sw int e1/0/13-14 int e1/0/13 loopback exit vlan 100 sw int e1/0/20

shwo ip int b

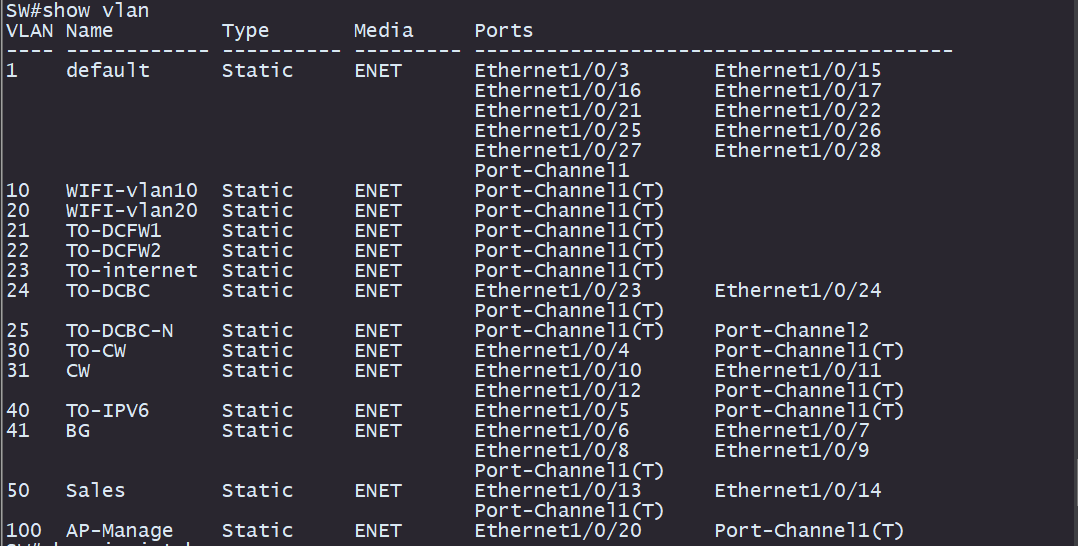

show vlan

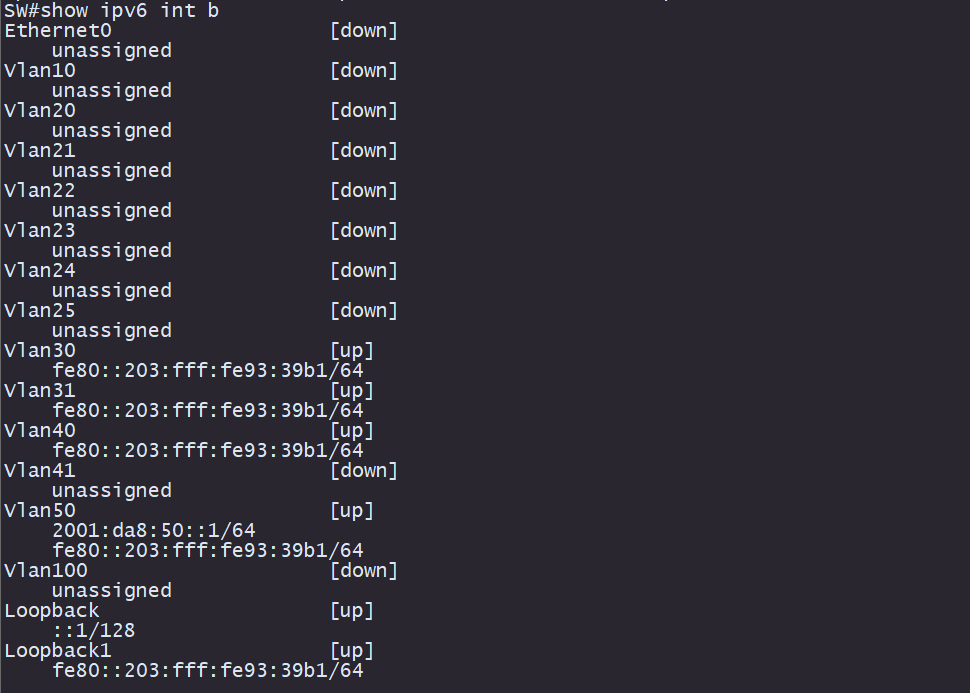

show ipv6 int b

en conf t hostname AC vlan 30 name TO-CW int vlan 30 ip add 20.1.0.6 255.255.255.252 vlan 31 name CW int vlan 31 ip add 20.1.3.129 255.255.255.128 vlan 40 name TO-IPV6 int vlan 40 ip add 20.1.0.10 255.255.255.252 vlan 60 name sales int vlan 60 ip add 20.1.60.1 255.255.255.0 ipv6 add 2001:da8:60:1/64 vlan 61 name BG int vlan 61 ip add 20.1.61.1 255.255.255.0 vlan 100 name TO-DCFW int vlan 100 ip add 20.1.0.13 255.255.255.252 int loopback1 ip add 20.1.1.254 255.255.255.255 int e1/0/4 sw acc vlan 30 int e1/0/6-9 sw acc vlan 31 int e1/0/6 loopback exit int e1/0/5 sw acc vlan 40 int e1/0/13-14 sw acc vlan 60 int e1/0/13 loopback exit int e1/0/15-18 sw acc vlan 61 int e1/0/15 loopback exit int e1/0/21-22 sw acc vlan 100 exit

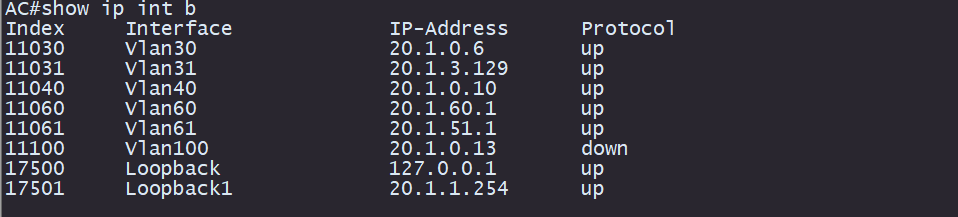

show ip int b

show vlan

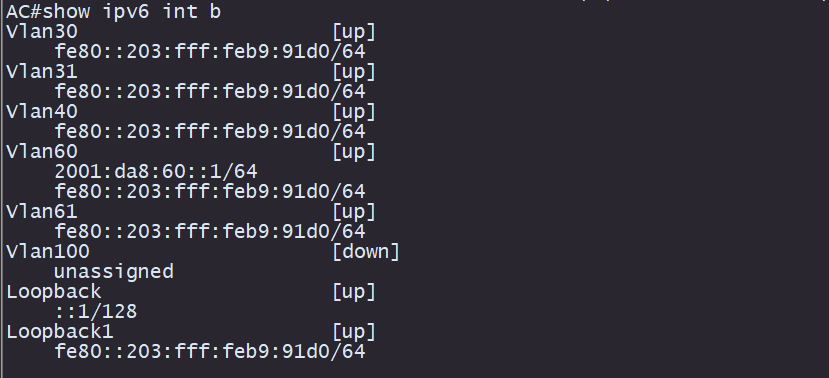

show ipv6 int b

这里图片就不放了,太多了笔记里有

这里图片就不放了,太多了笔记里有

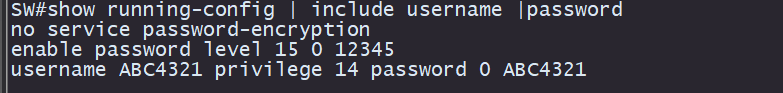

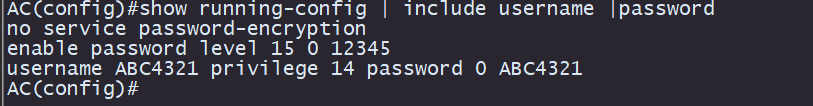

1.SW和AC开启telnet登录功能,telnet登录账户仅包含“ABC4321”,密码为明文“ABC4321”,采用telnet方式登录设备时需要输入enable密码,密码设置为明文“12345” 。

en conf t enable password level 15 0 12345 username ABC4321 privilege 14 password 0 ABC4321 //设置账号优先级 no username admin telnet-server enable exit show running-config | include username |password

AC

en conf t enable password level 15 0 12345 username ABC4321 privilege 14 password 0 ABC4321 no username admin show running-config | include username |password

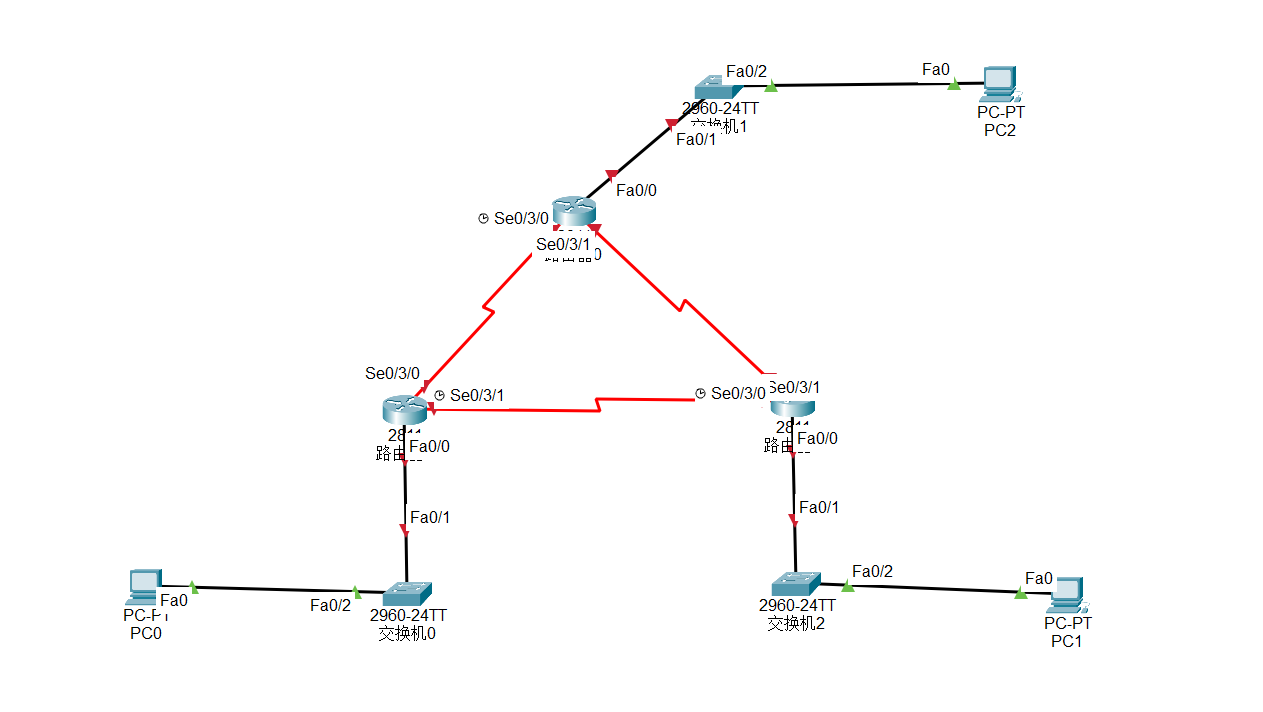

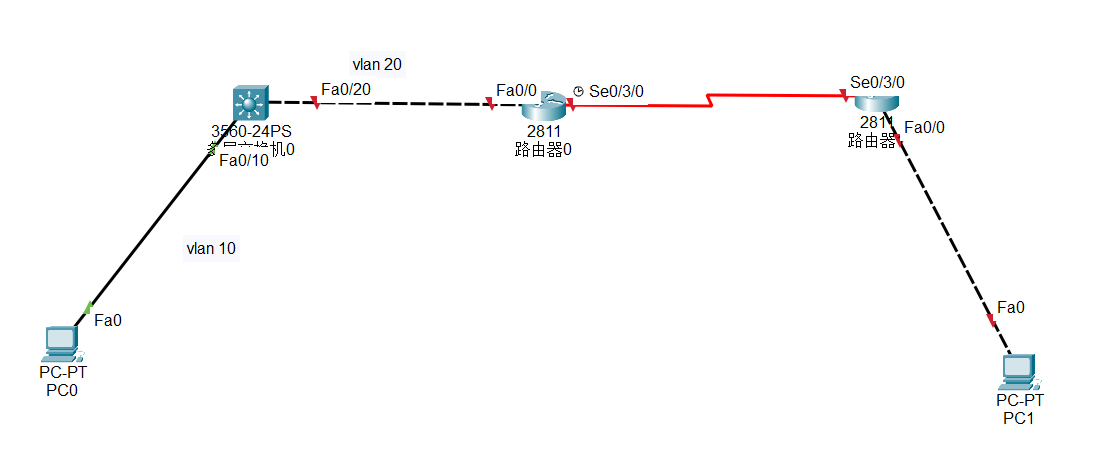

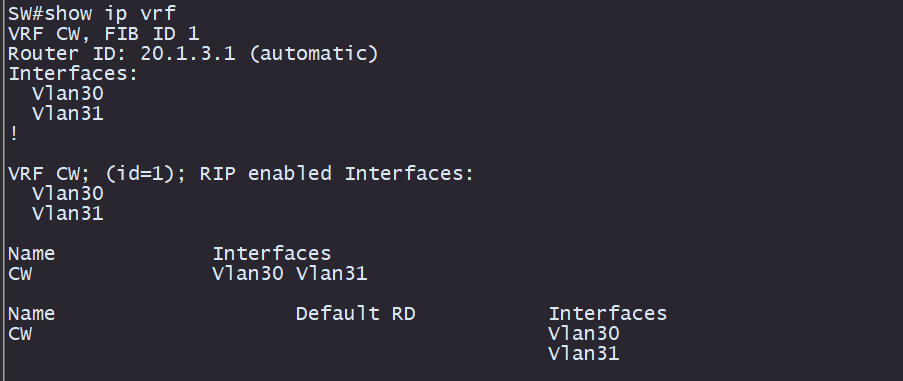

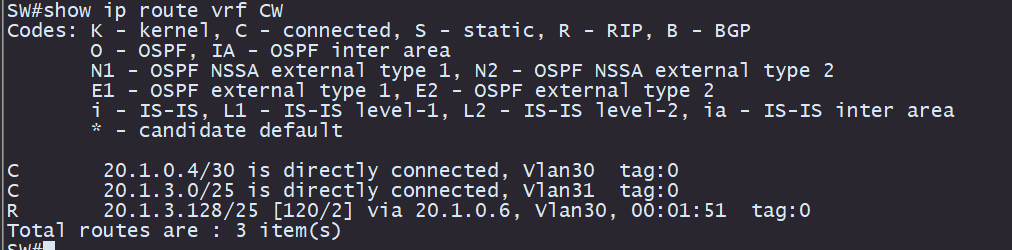

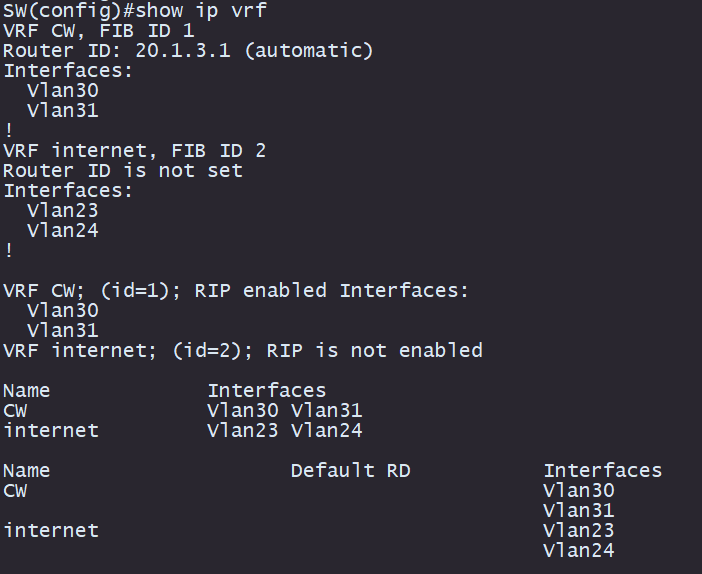

2.北京总公司和南京分公司租用了运营商两条裸光纤,实现内部办公互通。一条裸光纤承载公司财务部门业务,一条裸光纤承载其他内部业务。使用相关技术实现总公司财务段路由表与公司其它业务网段路由表隔离,财务业务位于VPN 实例名称CW 内,总公司财务和分公司财务能够通信,财务部门总公司和分公司之间采用RIP路由实现互相访问。

conf t ip vrf cw exit int vlan 30 ip vrf forwarding CW ip add 20.1.0.5 255.255.255.2524 exit int vlan 31 ip vrf forwarding CW ip add 20.1.3.1 255.255.255.128 exit router rip address-family ipv4 vrf CW network vlan 30 network vlan 31 exit-address-family exit router rip network 20.1.0.4/30 network 20.1.3.128/25 exit

show ip vrf

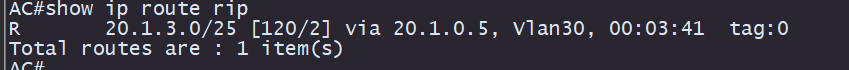

show ip route vrf CW

AC

conf t router rip network vlan30 network vlan31 exit show ip route rip

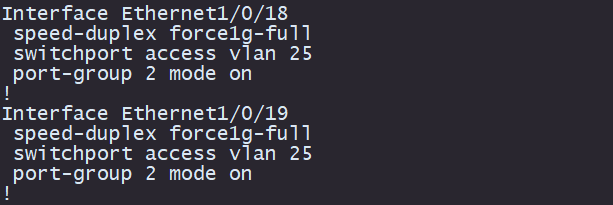

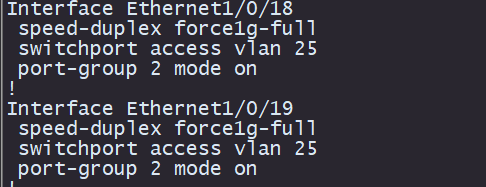

3.尽可能加大总公司核心和出口BC之间的带宽(4分)每设备2分,SW上看端口是否千兆全双工及配置端口聚合

SW:

int e1/0/18 speed-duplex force1g-full switchport access vlan 25 port-group 2 mode on int e1/0/19 speed-duplex force1g-full switchport access vlan 25 port-group 2 mode on //这里做不了是因为上面端口聚合已经包含了,先把端口聚合删掉然后重新添加即可 show run

BC

前面配置基础配置的时候端口已经聚合过了

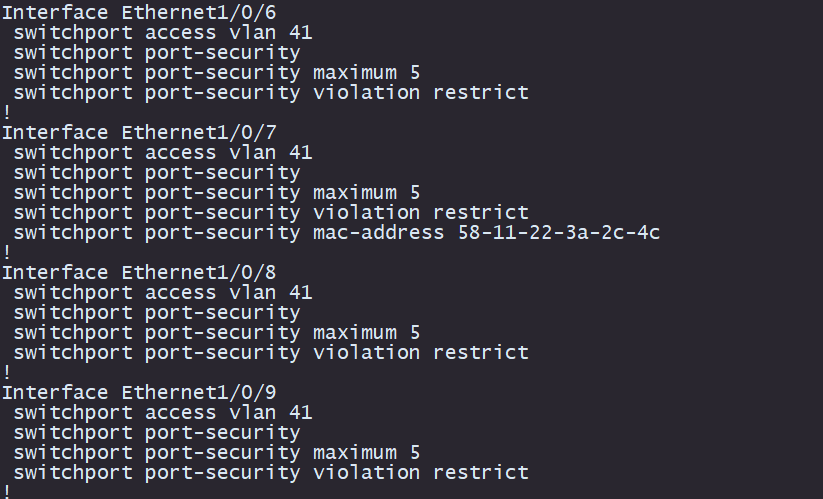

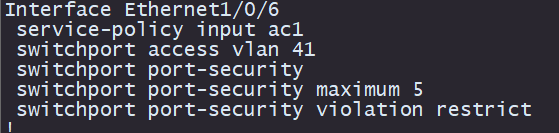

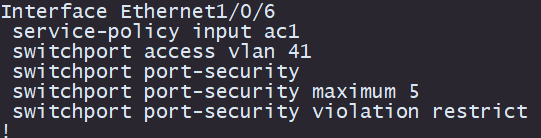

4.为防止终端产生MAC地址泛洪攻击,请配置端口安全,已划分VLAN41的端口最多学习到5个MAC 地址,发生违规阻止后续违规流量通过,不影响已有流量并产生LOG 日志;连接PC1 的接口为专用接口,限定只允许PC1的MAC 地址可以连接。

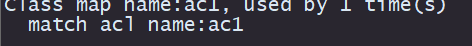

mac-address-learing cpu-control //mac地址学习设置 int e1/0/6-9 sw port-security //开启安全模式 sw port-security maximum 5 //学习上限 sw port-secutity violation rest int e1/0/7 sw port-security mac-address 58-11-22-3A-2C-4C exit show run

5.总公司核心交换机端口ethernet1/0/6上,将属于网段20.1.41.0内的报文带宽限制为10M比特/秒,突发值设为4M字节,超过带宽的该网段内的报文一律丢弃。

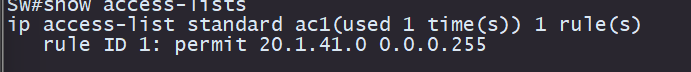

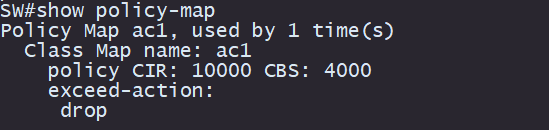

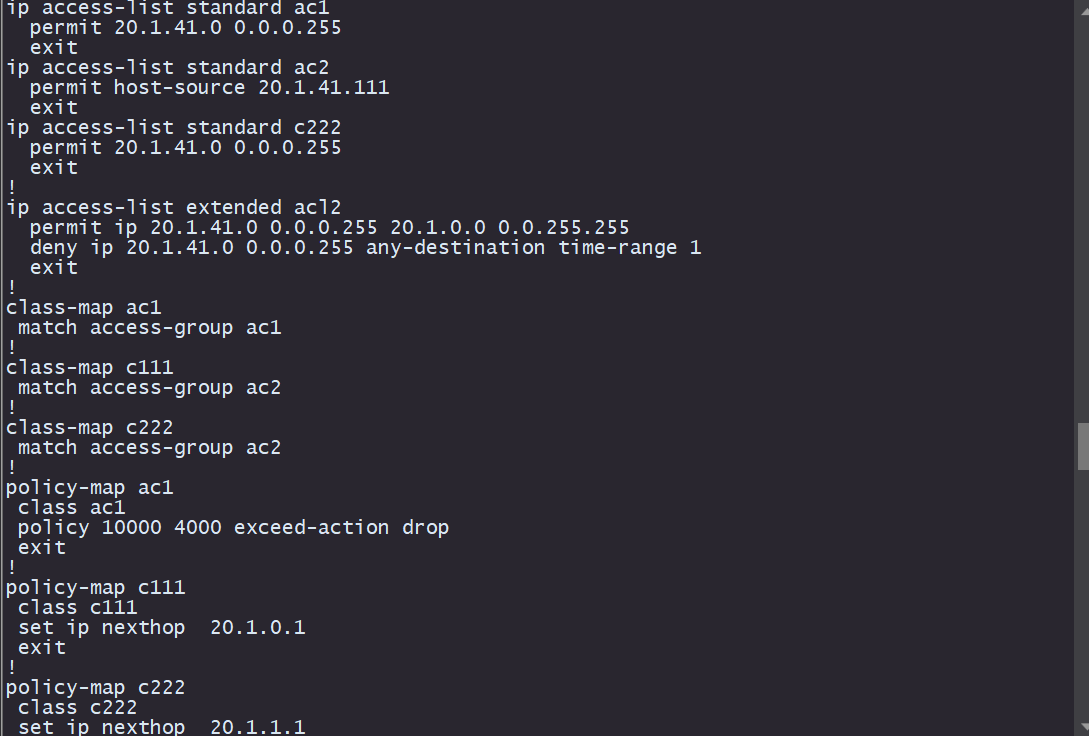

ip access-list standart ac1 //创建ACL匹配目标网段 permit 20.1.41.0.0 0.0.0.255 //匹配目标网段 exit class-map ac1 //创建类映射 match access-group ac1 //引用ACL exit policy-map ac1 //创建策略映射 class acl1 policy 10000 4000 exceed-action drop exit exit int e1/0/6 service-policy in ac1 exit show run //这种做完后最好就删了,不然可能会影响后续做题 int e1/0/6 no service-policy in acl1

show access-list

show class-map

show policy-map

show run

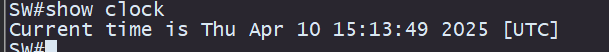

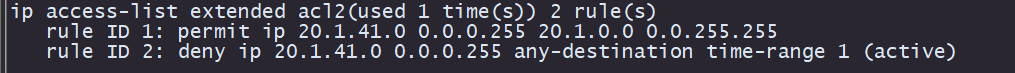

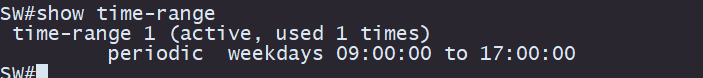

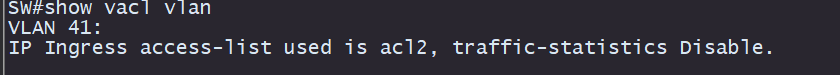

6.在SW上配置办公用户在上班时间(周一到周五9:00-17:00)禁止访问外网,内部网络正常访问。(2分)show clock时间需在开始竞赛时间范围内,否则本题0分;

time-range 1 periodic weekdays 09:00:00 to 17:00:00 exit ip access-list extended acl2 permit ip 20.1.41.0 0.0.0.255 20.1.0.0 0.0.255.255 deny ip 20.1.41.0 0.0.0.255 any-destination time-range 1 exit vacl ip access-group acl2 in vlan 41

show clock

show access-lists

show time-range

show vacl vlan

7.总公司SW交换机模拟因特网交换机,通过某种技术实现本地路由和因特网路由进行隔离,因特网路由实例名internet。

ip vrf internet exit int vlan 23 ip vrf forwarding internet ip add 202.22.1.2 255.255.255.248 exit int vlan 24 ip vrf forwarding internet ip add 203.23.1.1 255.255.255.248 exit show ip vrf

8.对SW上VLAN50开启以下安全机制。业务内部终端相互二层隔离,启用环路检测,环路检测的时间间隔为10s,发现环路以后关闭该端口,恢复时间为30分钟; 如私设DHCP服务器关闭该端口;开启防止ARP欺骗攻击。

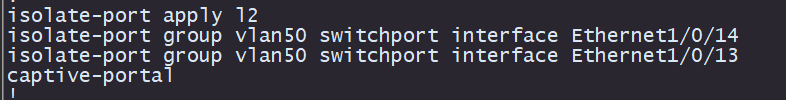

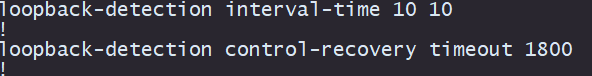

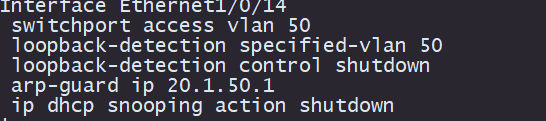

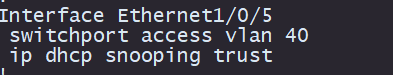

isolate-port apply l2 isolate-port group vlan50 sw int e1/0/14 isolate-port group vlan50 sw int e1/0/13 loopback-detection interval-time 10 10 loopback-detection control-recovery timeout 1800 int e/0/14 loopback-detection control shutdown loopback-detection specified-vlan 50 exit ip dhcp snooping enable int e1/0/13-14 ip dhcp snooping action shutdown arp-guard ip 20.1.50.1 int e1/0/5 ip dhcp snooping trust show run | b interface

9.配置使北京公司内网用户通过总公司出口BC访问因特网,分公司内网用户通过分公司出口FW访问因特网,要求总公司核心交换机9口VLAN41业务的用户访问因特网的流量往反数据流经过防火墙在通过BC访问因特网;防火墙untrust和trust1开启安全防护,参数采用默认参数。

ip access-list standard ac2 permit host-source 20.1.41.111 exit ip access-list standard c222 permit 20.1.41.0 0.0.0.255 exit class-map c111 match access-group ac2 exit class-map c222 matcg access-group c222 exit policy-map c111 class c111 set ip nexthop 20.1.0.1 exit exit policy-map c222 class c222 set ip nexthop 20.1.1.1 exit exit int e1/0/9 service-policy input c111 exit int e1/0/18-19 service-policy input c222 exit int port-channel 2 service-policy input c222 show run

BC没设备做不了-没做完这道题

10.为了防止DOS攻击的发生,在总部交换机vlan50接口下对MAC、ARP、ND表项数量进行限制,具体要求为:最大可以学习20个动态MAC地址、20个动态ARP地址、50个NEIGHBOR表项。

int e1/0/13-14 sw mac-address dynamic maximum 20 sw arp dynamic maximum 20 sw nd dynamic maximum 50

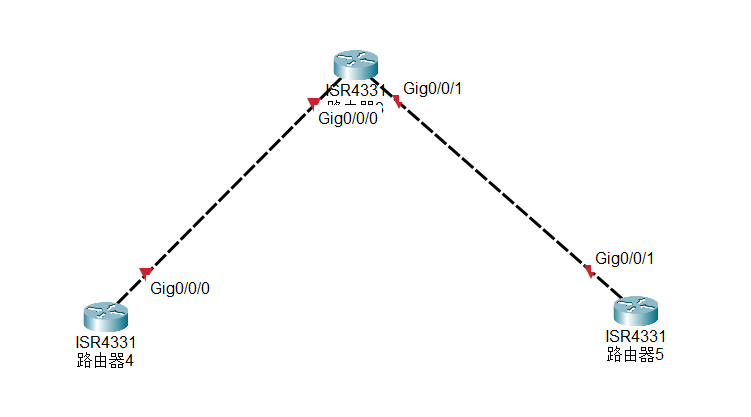

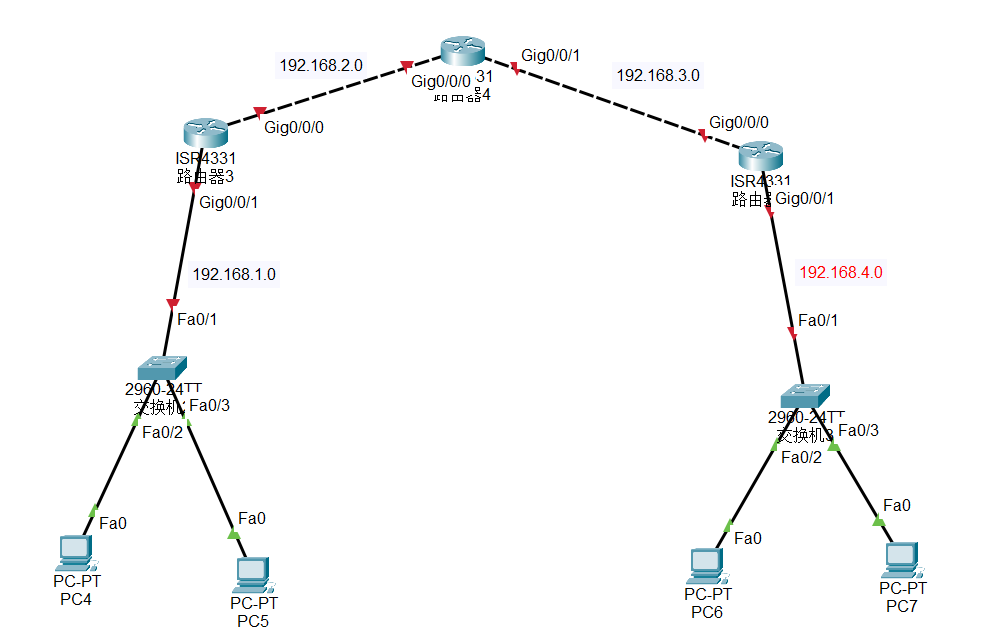

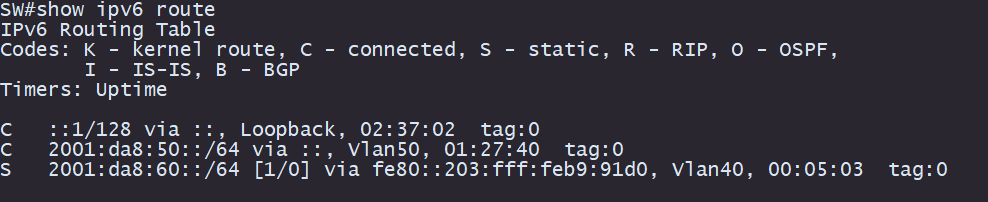

11.总公司和分公司今年进行IPv6试点,要求总公司和分公司销售部门用户能够通过IPV6相互访问,IPV6业务通过租用裸纤承载。实现分公司和总公司ipv6业务相互访问;AC与SW之间配置静态路由 使VLAN50与VLAN60可以通过IPv6通信;IPv6业务地址规划如下,其它IPv6地址自行规划。

SW:

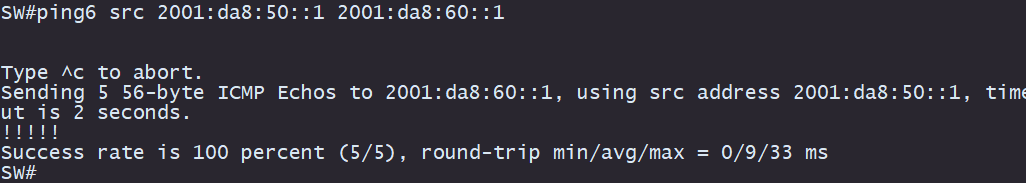

int vlan 40 ipc6 enable ipv6 address 2001::40:1/64 no ipv6 address 2001::40:1/64 exit ipv6 route 2001:da8:60::1/64 fe80::203:fff:feb9:91d0 vlan40 exit show ipv6 route ping6 src 2001:da8:50::1 2001:da8:60::1

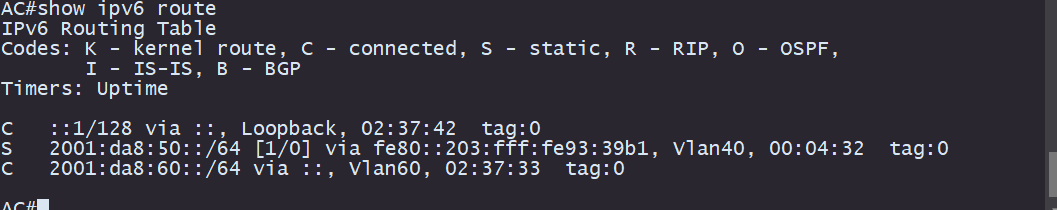

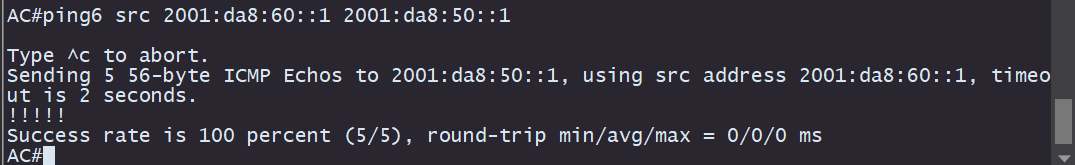

AC:

int vlan 40 ipv6 enable ipv6 add 2001::40:2/64 no ipv6 add 2001::40:2/64 exit ipv6 route 2001:da8:50::/64 fe80::203:fff:fe93:39b1 vlan40 exit show ipv6 route ping6 src 2001:da8:60::1 2001:da8:50::1

12.在总公司核心交换机SW配置IPv6地址,开启路由公告功能,路由器公告的生存期为2小时,确保销售部门的IPv6终端可以通过DHCP SERVER 获取IPv6地址,在SW上开启IPV6 dhcp server功能,ipv6地址范围2001:da8:50::2-2001:da8:50::100。

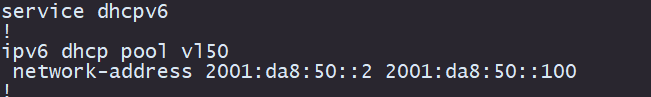

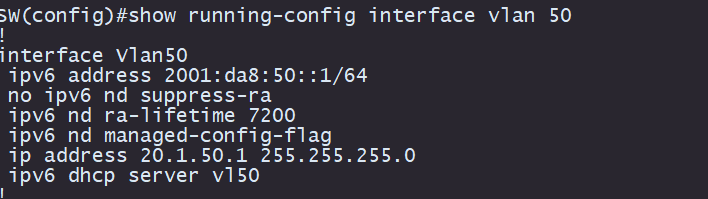

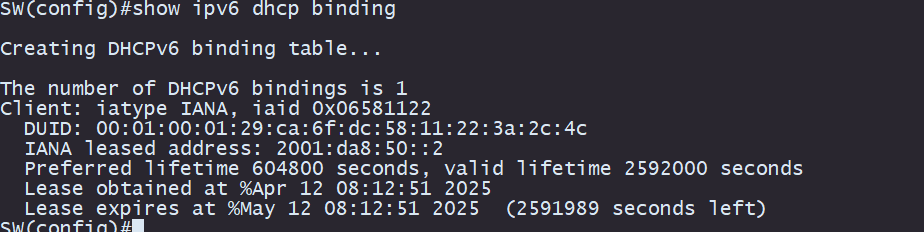

service dhcpv6 ipv6 dhcp pool vl50 network-address 2001:da8:50::2 2001:da8:50::100 exit int vlan 50 no ipv6 nd suppress-ra ipv6 nd ra-lifetime 7200 ipv6 nd managed-config-flag ipv6 dhcp server vl50 show run show running-config interface vlan 50 show ipv6 dhcp binding

13.在南京分公司上配置IPv6地址,使用相关特性实现销售部的IPv6终端可自动从网关处获得IPv6无状态地址。

service dhcpv6 ipv6 dhcp pool vl60 network-address 2001:da8:60::1 64 exit int vlan 60 ipv6 dhcp server vl60 no ipv6 nd suppress-ra exit

14.SW与AC,AC与FW之间配置OSPF area 0 开启基于链路的MD5认证,密钥自定义,传播访问INTERNET 默认路由,让总公司和分公司内网用户能够相互访问包含AC上loopback1地址;分公司SW和BC之间运行静态路由协议。

SW:

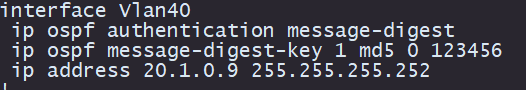

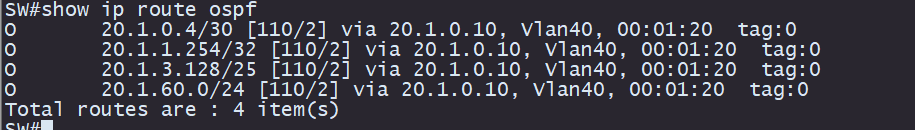

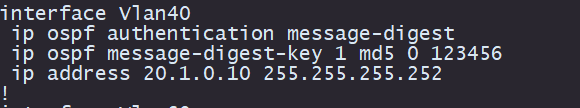

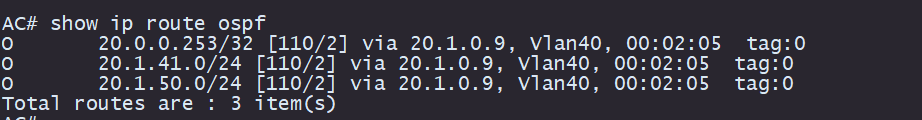

router ospf 1 network 20.1.0.2/30 area 0 network 20.1.1.2/30 area 0 network 202.22.1.2/29 area 0 network 203.23.1.1/29 area 0 network 20.1.0.17/30 area 0 network 172.16.1.254/23 area 0 network 172.16.2.62/26 area 0 network 20.1.0.5/30 area 0 network 20.1.3.1/25 area 0 network 20.1.0.9/30 area 0 network 20.1.41.1/24 area 0 network 20.1.50.1/24 area 0 netowrk 172.16.2.126/26 area 0 network 20.0.0.253/32 area 0 router-id 20.0.0.253 exit int vlan 40 ip ospf authentication message-digest ip ospf message-digest-key 1 md5 0 123456 show run show ip route ospf

AC:

router osfp 1 network 20.1.0.6/30 area 0 network 20.1.3.129/25 area 0 network 20.1.0.10/30 area 0 network 20.1.60.1/24 area 0 network 20.1.61.1/24 area 0 network 20.1.0.13/30 area 0 network 20.1.1.254/32 area 0 router-id 20.1.1.254 exit int vlan 40 ip ospf authentication message-digest ip ospf message-key 1 md5 0 123456 show run show ip route ospf

没有FW,做不了剩下的路由

15.分公司销售部门通过防火墙上的DHCP SERVER获取IP地址,server IP地址为20.0.0.254,地址池范围20.1.60.10-20.1.60.100,dns-server 8.8.8.8。

没有FW

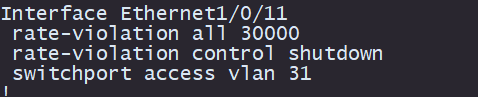

16.如果SW的11端口的收包速率超过30000则关闭此端口,恢复时间5分钟,为了更好地提高数据转发的性能,SW交换中的数据包大小指定为1600字节。

int e1/0/11 rate-violation all 30000 rate-violation control shutdown exit mtu 1600

17.为实现对防火墙的安全管理,在防火墙FW的Trust安全域开启PING,HTTP,telnet,SNMP功能,Untrust安全域开启SSH、HTTPS功能。

19.远程移动办公用户通过专线方式接入分公司网络,在防火墙FW上配置,采用SSL方式实现仅允许对内网VLAN 61的访问,端口号使用4455,用户名密码均为ABC4321,地址池参见地址表。

20.分公司部署了一台WEB服务器ip为20.10.28.10,接在防火墙的DMZ区域为外网用户提供web服务,要求内网用户能,ping通web服务器和访问服务器上的web服务(端口80)和远程管理服务器(端口3389),外网用户只能访问通过防火墙外网地址访问服务器web服务。

21.为了安全考虑,无线用户移动性较强,访问因特网时需要在BC上开启web认证,采用本地认证,密码账号都为web4321。

22.由于分公司到因特网链路带宽比较低,出口只有200M带宽,需要在防火墙配置iQOS,系统中 P2P 总的流量不能超过 100M ,同时限制每用户最大下载带宽为2M,上传为1M,优先保障HTTP应用,为http预留100M带宽。

23.为净化上网环境,要求在防火墙FW做相关配置,禁止无线用户周一至周五工作时间9:00-18:00的邮件内容中含有“病毒”、“赌博”的内容,且记录日志。

24.由于总公司无线是通过分公司的无线控制器统一管理,为了防止专线故障导致无线不能使用,总公司和分公司使用互联网作为总公司无线ap和AC相互访问的备份链路。FW和BC之间通过IPSEC技术实现AP管理段与无线AC之间联通,具体要求为采用预共享密码为 ABC4321,IKE 阶段 1 采用 DH 组 1、DES 和 MD5 加密方,IKE 阶段 2 采用 ESP-DES,MD5。

25.总公司用户,通过BC访问因特网,BC采用路由方式,在BC上做相关配置,让总公司内网用户(不包含财务)通过BC外网口ip访问因特网。

26.在BC上配置PPTP vpn 让外网用户能够通过PPTP vpn访问总公司SW上内网地址,用户名为test,密码test23。

27.为了提高分公司出口带宽,尽可能加大分公司AC和出口FW之间带宽。

28.在BC上配置url过滤策略,禁止总公司内网用户在周一到周五的早上8点到晚上18点访问外网www.skillchina.com。

29.在BC上开启IPS策略,对总公司内网用户访问外网数据进行IPS防护,保护服务器、客户端和恶意软件检测,检测到攻击后进行拒绝并记录日志。

30.总公司出口带宽较低,总带宽只有200M,为了防止内网用户使用p2p迅雷下载占用大量带宽需要限制内部员工使用P2P工具下载的流量,最大上下行带宽都为50M,以免P2P流量占用太多的出口网络带宽

31.通过BC设置总公司用户在上班时间周一到周五9:00到18:00禁止玩游戏,并启用阻断记录。

32.限制总公司内网用户访问因特网web视频和即时通信下行最大带宽为20M,上传为10M,启用阻断记录;4分,即时通讯显示“ALL”或者“397种”均可;

33.BC上开启黑名单告警功能,级别为预警状态,并进行邮件告警和记录日志,发现cpu使用率大于80%,内存使用大于80%时进行邮件告警并记录日志,级别为严重状态。发送邮件地址为123@163.com,接收邮件为133139123456@163.com。

34.分公司内部有一台网站服务器直连到WAF,地址是20.10.28.10,端口是8080,配置将服务访问日志、WEB防护日志、服务监控日志信息发送syslog日志服务器

35.在分公司的WAF上配置,对会话安全进行防护,开启Cookie加固和加密。

36.编辑防护策略,定义HTTP请求最大长度为1024,防止缓冲区溢出攻击。

37.为防止暴力破解网站服务器,在WAF上配置对应的防护策略进行限速防护,名称为“防暴力破解”,限速频率为每秒1次,严重级别为高级,记录日志;

38.WAF上配置阻止用户上传ZIP、DOC、JPG、RAR格式文件,规则名称为“阻止文件上传”;

39.WAF上配置对应防护规则,规则名称为“HTTP特征防护”要求对SQL注入、跨站脚本攻击XSS、信息泄露、防爬虫、恶意攻击等进行防护,一经发现立即阻断并发送邮件报警及记录日志。

40.WAF上配置对“www.skillchina.com”,开启弱密码检测,名称配置为“弱密码检测”。

41.WAF上配置防跨站防护功能,规则名称为“防跨站防护”保护“www.skillchina.com“不受攻击,处理动作设置为阻断,请求方法为GET,POST方式;

上面的题没有设备做不了,只能对着视频无能狂怒(可恶)、

42.由于公司IP地址为统一规划,原有无线网段IP地址为 172.16.0.0/22,为了避免地址浪费需要对ip地址进行重新分配;要求如下:未来公司预计部署ap 50台;办公无线用户vlan 10预计300人,来宾用户vlan20以及不超过50人。

这一步最开始就配置了

做题的时候应该先看看这里,把IP地址算出来

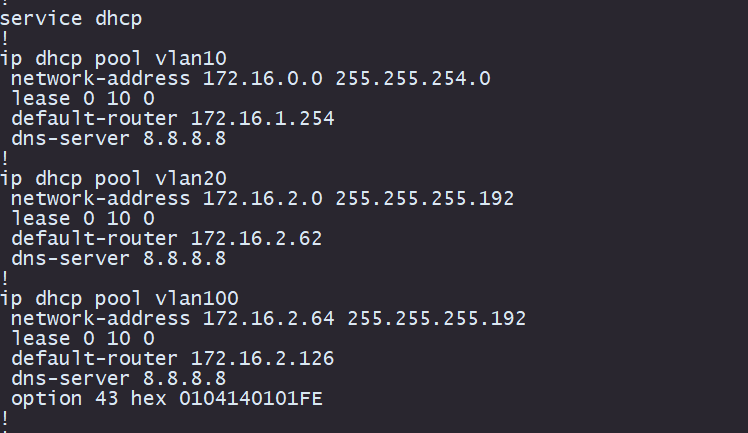

43.AC 上配置DHCP,管理VLAN 为VLAN100,为AP 下发管理地址,网段中第一个可用地址为AP 管理地址,最后一个可用地址为网关地址,AP通过DHCP opion 43注册,AC地址为loopback1地址;为无线用户VLAN10,20下发IP 地址,最后一个可用地址为网关。

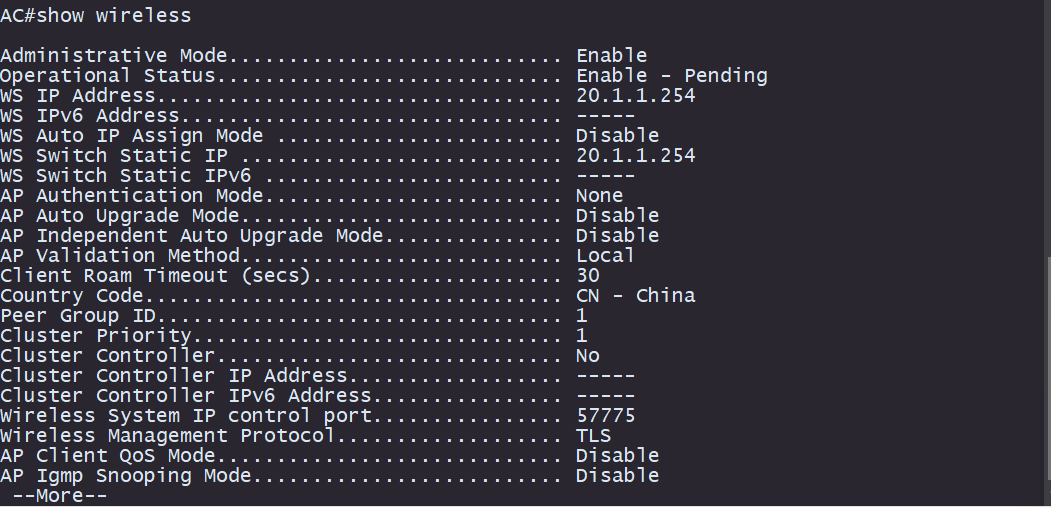

AC

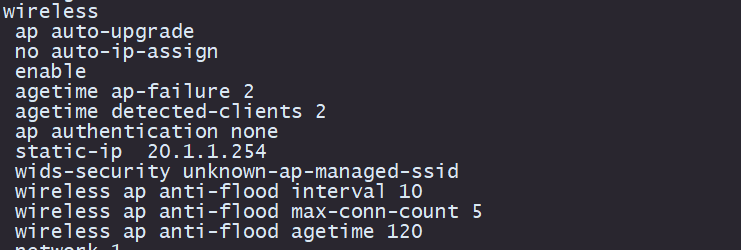

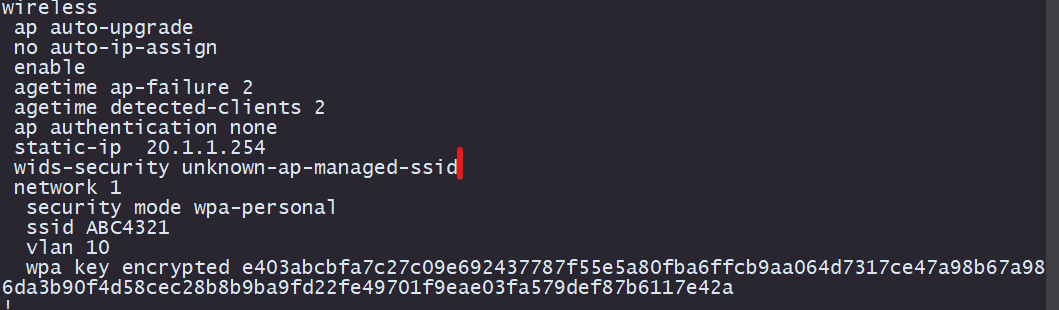

service dhcp ip dhcp pool vlan10 network-address 172.16.0.0 255.255.254.0 lease 0 10 0 default-router 172.16.1.254 dns-server 8.8.8.8 exit ip dhcp pool vlan20 network-address 172.16.2.0 255.255.255.192 lease 0 10 0 default-router 172.16.2.62 dns-server 8.8.8.8 exit ip dhcp pool vlan100 network-address 172.16.2.64 255.255.255.192 lease 0 10 0 default-router 172.16.2.126 dns-server 8.8.8.8 option 43 hex 0104140101FE exit wireless enable no auto-ip-assign ap authentication none static-ip 20.1.1.254 exit

SW:

ip forward-protocol udp bootps int vlan 100 ip helper-address 20.1.0.10 int vlan 10 ip helper-address 20.1.0.10 int vlan 20 ip helper-address 20.1.0.10 show wireless show ru

还有个AP上线,没有AP做不了

44.在NETWORK下配置SSID,需求如下:NETWORK 1下设置SSID ABC4321,VLAN10,加密模式为wpa-peSWonal,其口令为43214321。

wireless network 1 security mode wpa-personal ssid ABC4321 vlan 10 wpa key 43214321 exit

45.NETWORK 2下设置SSID GUEST,VLAN20不进行认证加密,做相应配置隐藏该SSID。

network 2 hide-ssid ssid GUEST vlan 20 exit

46.NETWORK 2开启内置portal+本地认证的认证方式,账号为test密码为test4321。

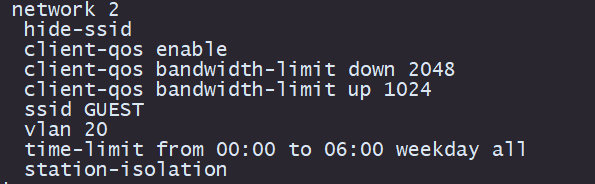

47.配置SSID GUEST每天早上0点到6点禁止终端接入; GUSET最多接入10个用户,并对GUEST网络进行流控,上行1M,下行2M;配置所有无线接入用户相互隔离。

network 2 client-qos enable client-qos bandwidth-limit down 2048 client-qos bandwidth-limit up 1024 time-limit from 00:00 to 06:00 weekday all station-isolation

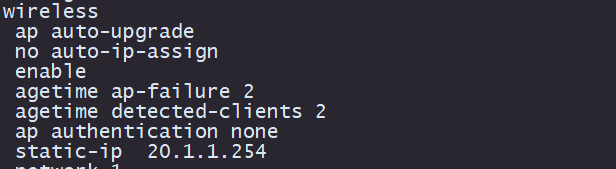

48.配置当AP上线,如果AC中储存的Image版本和AP的Image版本号不同时,会触发AP自动升级;配置AP发送向无线终端表明AP存在的帧时间间隔为2秒;配置AP失败状态超时时间及探测到的客户端状态超时时间都为2小时;配置AP在脱离AC管理时依然可以正常工作。

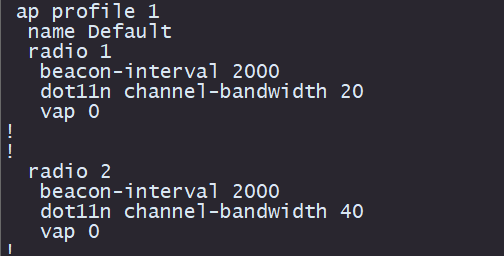

wireless ap auto-upgrade agetime ap-failure 2 agetime detected-clients 2 ap profile 1 radio 1 beacon-interval 2000 exit radio 2 beacon-interval 2000 exi

49.为了提高WIFI用户体验感,拒绝弱信号终端接入现需在设置信号值低于50%的终端禁止连接无线信号;为防止非法AP假冒合法SSID,开启AP威胁检测功能。

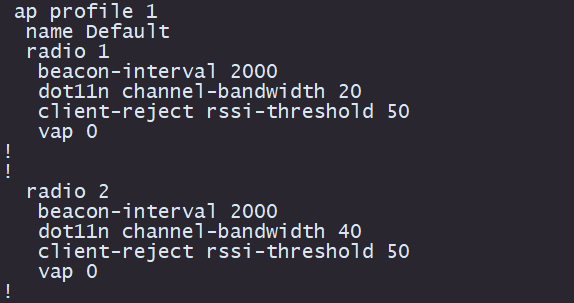

ap profile 1 radio 1 client-reject rrsi-threshold 50 exit radio 2 client-reject rrsi-threshold 50 exit wireless wids-security unknown-ap-managed-ssid

50.通过配置防止多AP和AC相连时过多的安全认证连接而消耗CPU资源,检测到AP与AC在10分钟内建立连接5次就不再允许继续连接,两小时后恢复正常

wireless wireless ap anti-flood interval 10 wireless ap anti-flood max-conn-count 5 wireless ap anti-flood agetime 120