红蓝队自动化项目部署和使用(好像完成了)

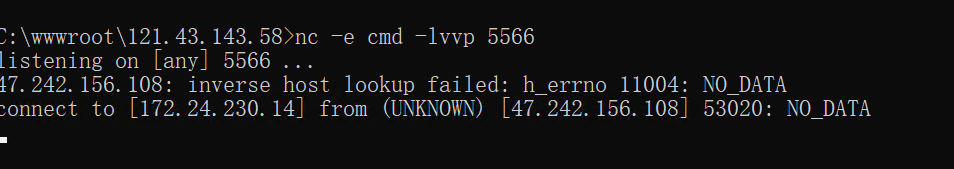

耶!太好啦,是脚本小子,首先上连接

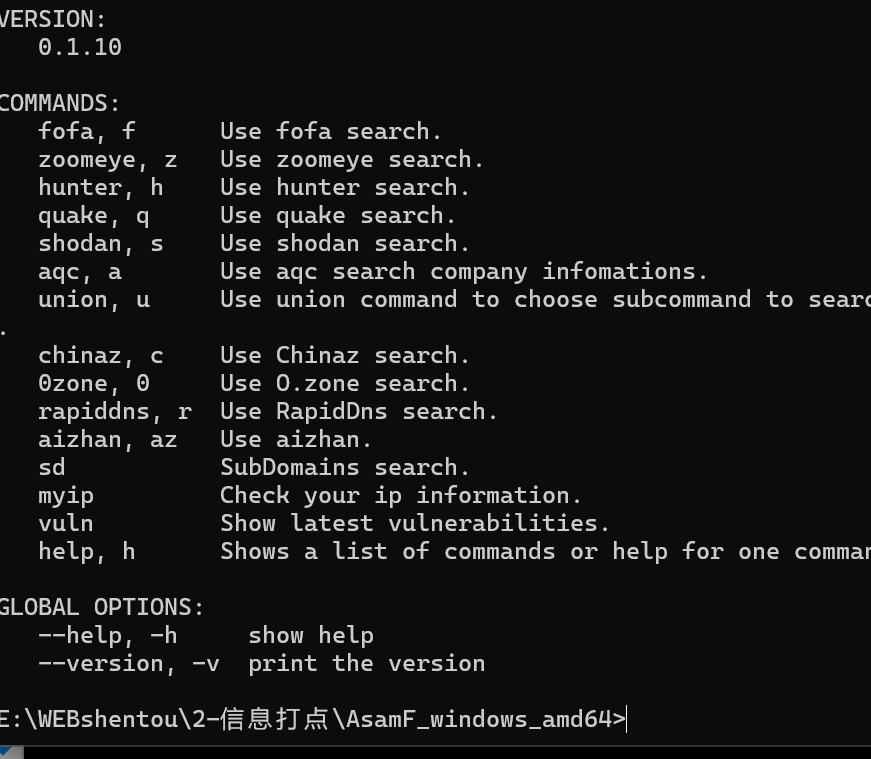

首先介绍一下一个自动化网络空间工具

打开就是这个样子

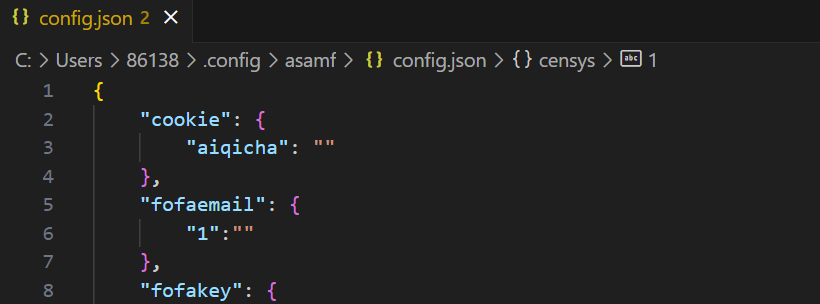

首先第一次运行要配置一下config文件,首先

AsamF_windows_amd64.exe -h

会在你的用户.config/asamf路径下生成一个配置文件

将各个平台的key配置进去即可,配置好后再运行一次就会出现

各个参数代表了不同平台,按需使用即可

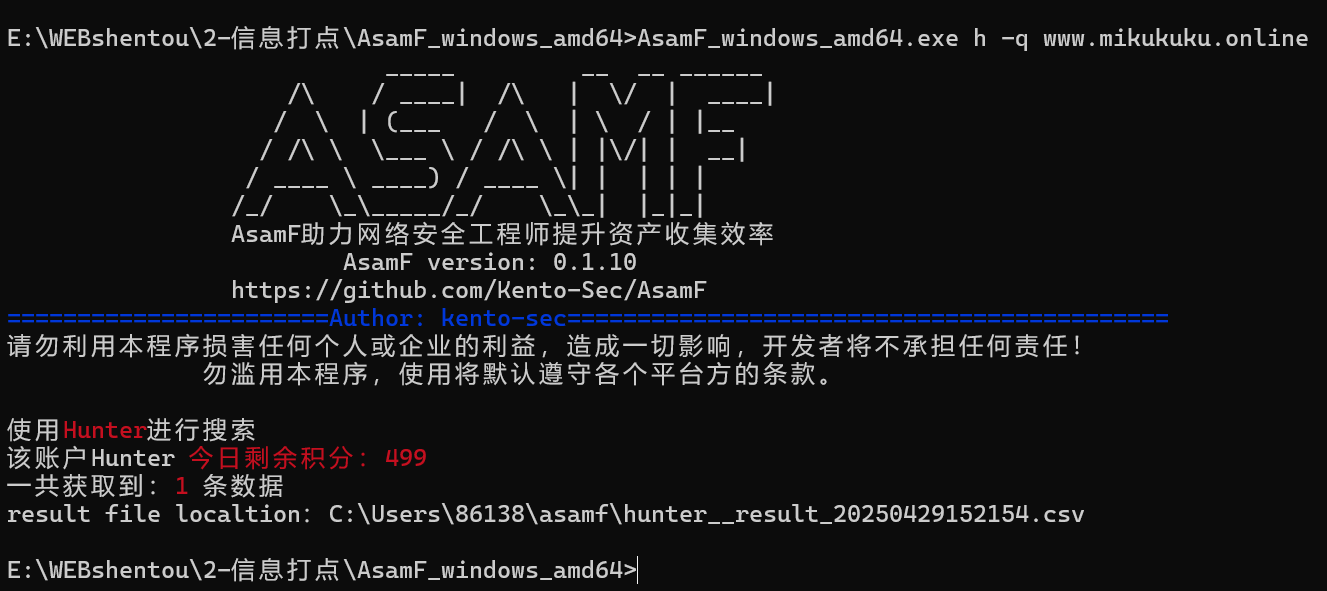

比如我用hunter搜一下

AsamF_windows_amd64.exe h -q www.mikukuku.online

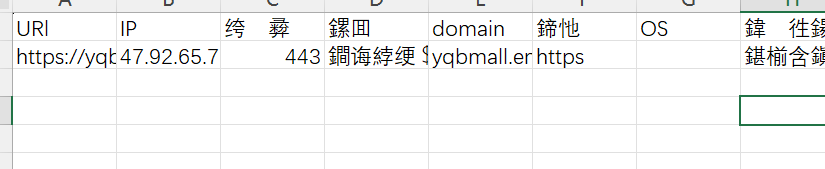

他发现了网站信息

虽然说是可以用,但是现在平台都有反爬,这种工具没有更新的情况下,慢慢都会用不了,所以我现在都用不了了,勉强看看吧,认识一下

还有另一个企业网络空间-ENscan

这个用法和上面差不多,这里就不多说了

这两个最主要的功能就是免积分去导入你搜索的资产,好用是好用,就是容易挨打,所以说切用且珍惜,我现在用都晚了,可恶

现在再介绍一款自动化的资产搜集工具-nemo

Nemo是用来进行自动化信息收集的一个简单平台,通过集成常用的信息收集工具和技术,实现对内网及互联网资产信息的自动收集,提高隐患排查和渗透测试的工作效率。

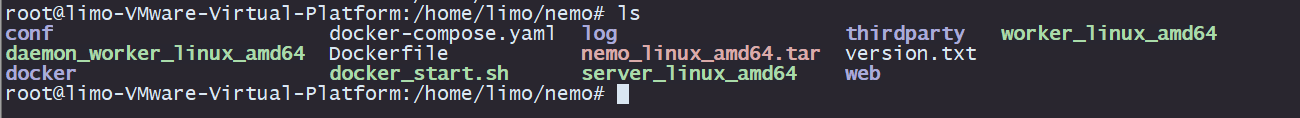

这里我是用docker部署的,非常简单

wget https://github.com/hanc00l/nemo_go/releases/latest/download/nemo_linux_amd64.tar

首先使用这个命令下载压缩包

进入目录后解压

tar xvf nemo_linux_amd64.tar -C nemo

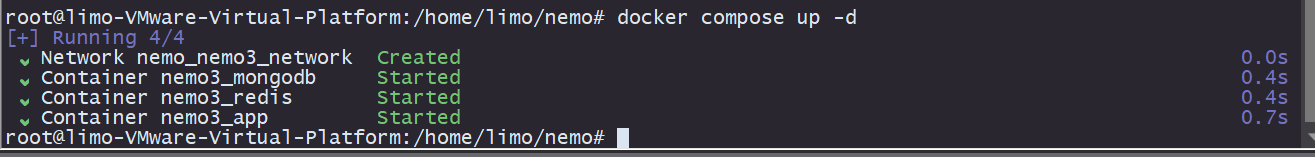

然后使用启动两件套启动即可

docker compose build docker compose up -d

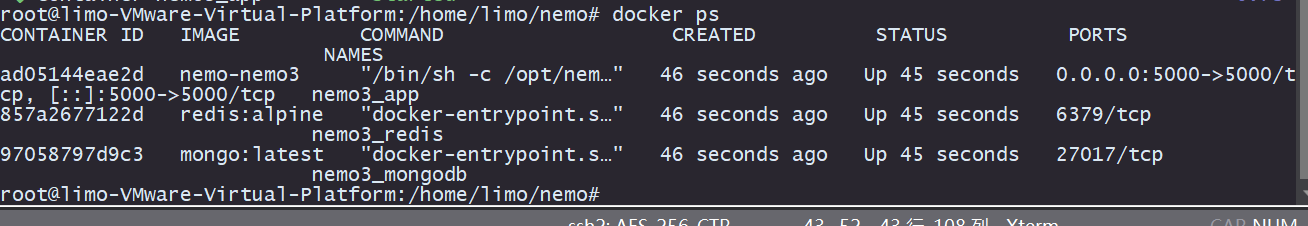

他默认是5000端口,如果你不知道,请用

docker ps

查看一下当前映射的端口

然后现在访问

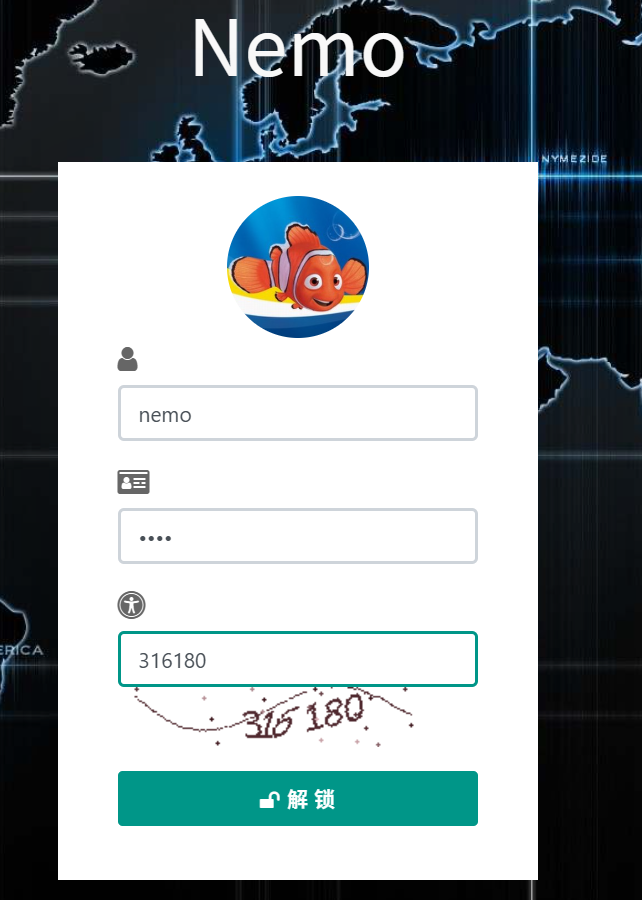

可以看到已经可以进去了,然后默认账户密码都是nemo

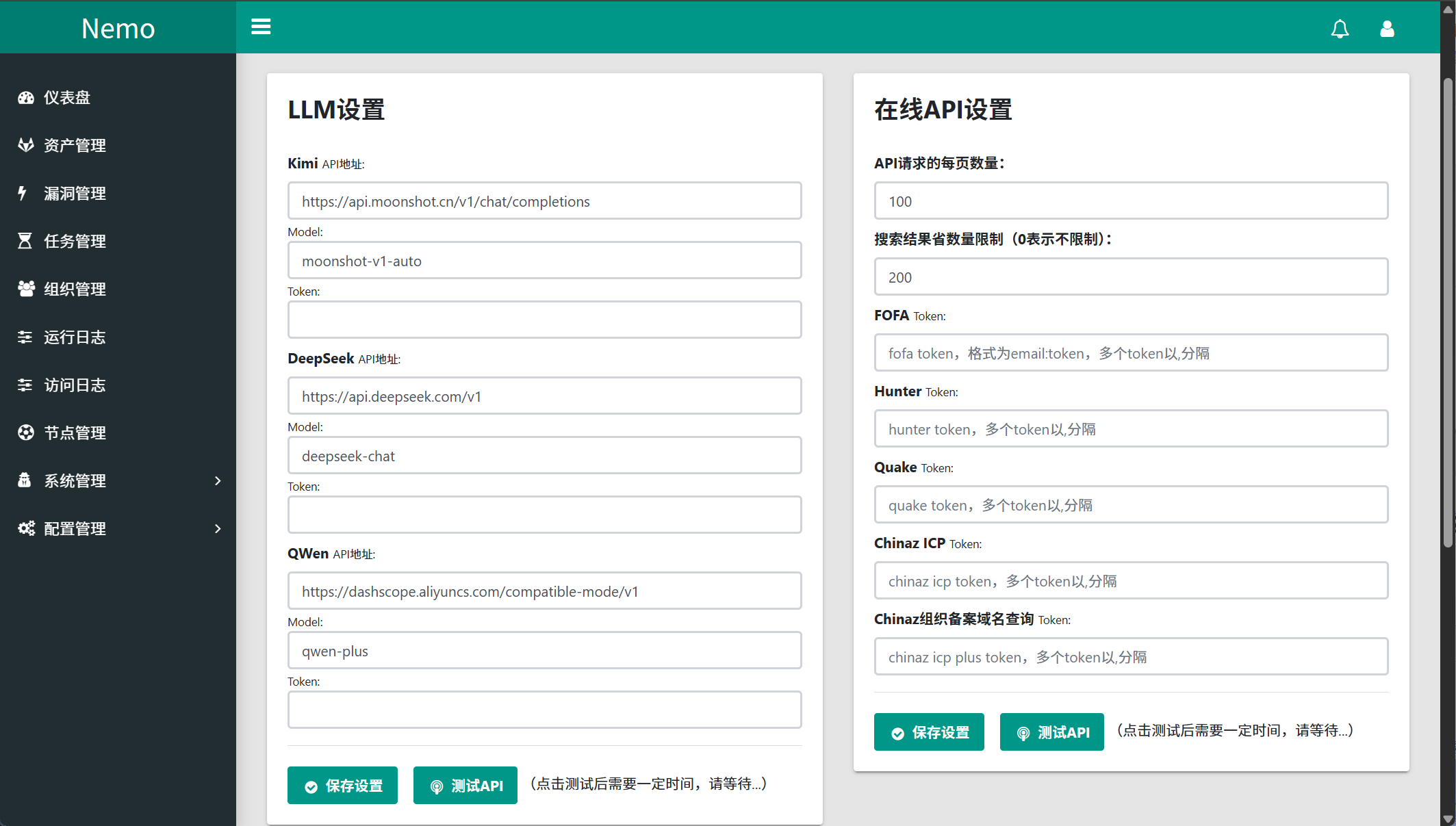

页面就长这个样子,首先使用之前先配置下一下api接口

这里跟前面那些小工具是一样的,但是我不知道为啥我配置api接口也不能使用,只能使用一些基础的功能,比如端口扫描

这是平台自带的模块,可以简单的扫到一些开启的端口,如果使用网络空间的话,那肯定目标就更多了,但是这个也就能看出这个平台的功能了,更多的就自己去探索吧~~

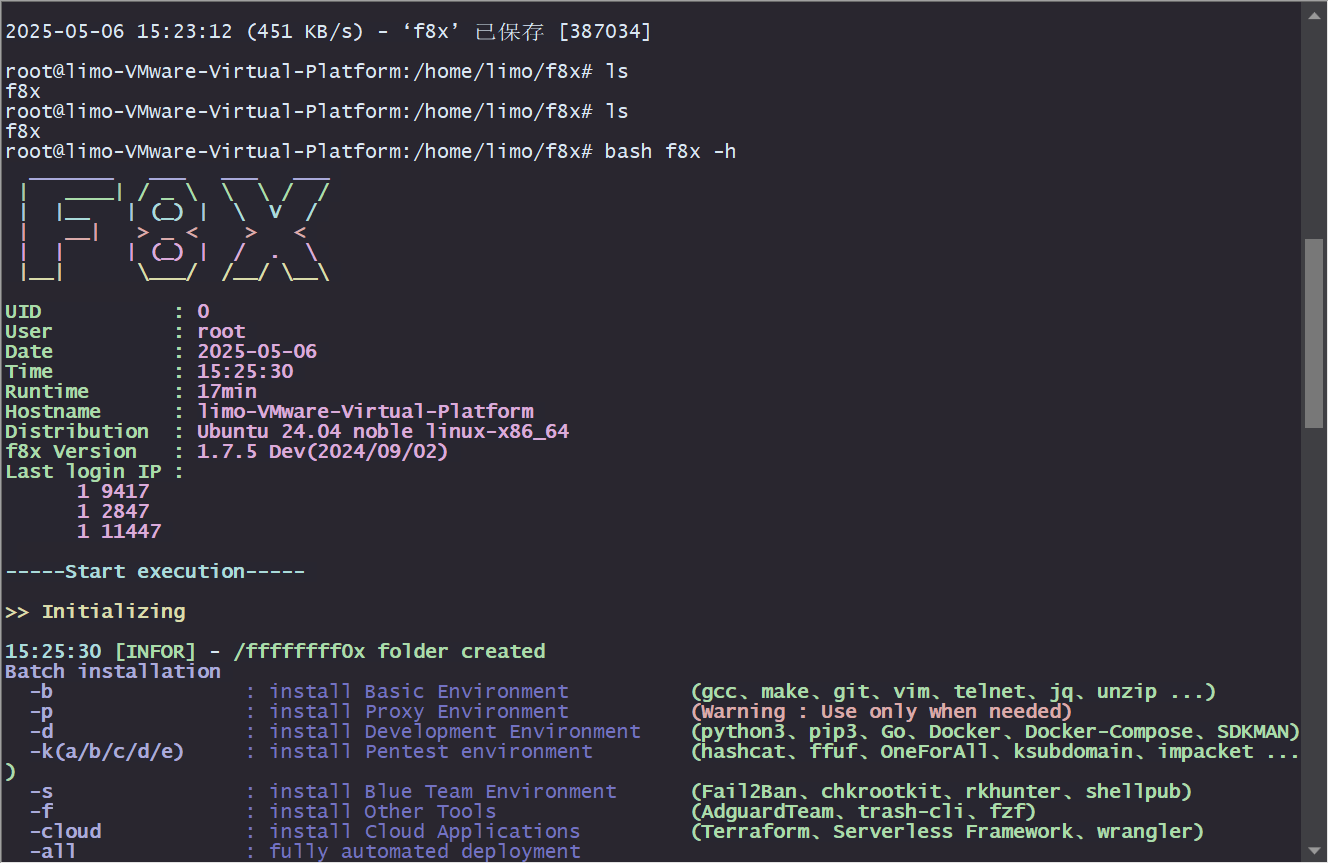

现在来看看自动化工具的部署,首先是f8x

网页前面已经提供了,下载和使用方法里面也有,我这里只是简单的演示一下,下载好之后呢我们运行一下看看

打开就是这个样子

这个工具就是可以给你安装各种工具的依赖包,比如前面学习的app资产工具,mobsf

bash f8x -mobsf //先记得安装docker

下载这个工具

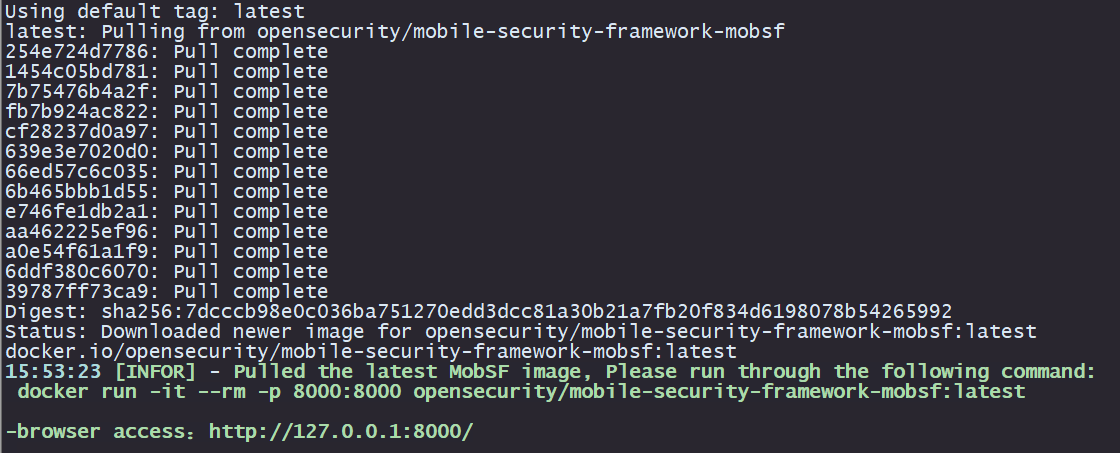

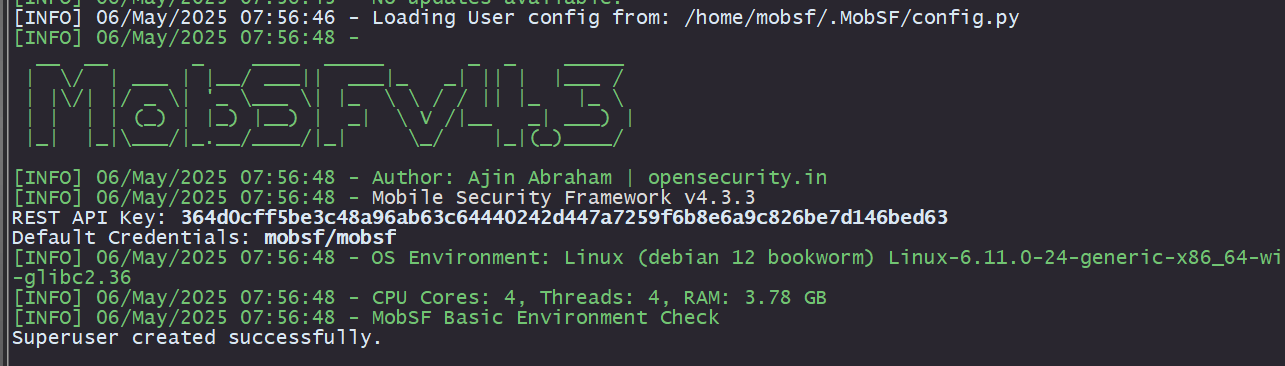

下载完之后就长这样,最后一行他告诉你了怎么运行这个工具,输入那个命令

docker run -it --rm -p 8000:8000 opensecurity/mobile-security-framework-mobsf:latest

这就是启动成功了,我们访问看看

可以看到运行成功了,至于关闭就直接强制关闭即可,跟windows的一样

至于更多的就要自己下去慢慢研究咯

这一个只是简单的介绍了一下这几个工具的简单部署,这些信息搜集工具只是辅助自己的,补药完全依赖于工具,最准确的还是自己手工测测,所以这个就介绍到这里

未完待续~~